Couverture

GNU/Linux Magazine

N°

Numéro

120

Numéro

120

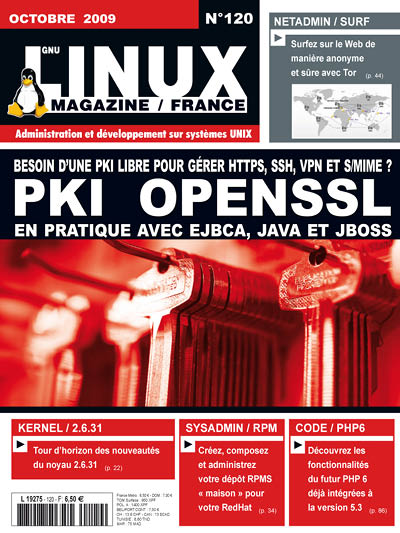

PKI OpenSSL en pratique avec EJBCA, Java et JBOSS

Temporalité

Octobre 2009

Dans ce numéro

Article mis en avant

Résumé

Au premier abord, on pourrait bien s’interroger sur l'intérêt de mettre en place une solution de PKI [1] (Public Key Infrastructure), mais, croyez-moi, dans ce monde où toute personne qui touche à un clavier voudrait se voir attribué le statut de « geek », ce genre de technologie peut être bien utile et est largement utilisée dans le monde des entreprises. Il suffit d'un peu d'imagination et de patience pour réaliser toute sorte de projet sécurisé. Je ne vais pas en faire des tonnes et tourner autour du pot, car je vois bien vos yeux de vrais geeks s'illuminer et votre niveau d'impatience augmenter. Alors, commençons par une légère présentation et passons aux choses sérieuses !