GNU/Linux Magazine

Hors-série N°

Numéro

93

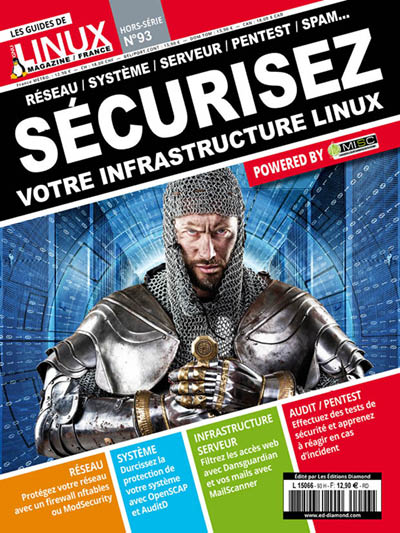

Sécurisez votre infrastructure Linux

Dans un monde où nous n'envisageons pas de pouvoir nous passer de réseau ne fusse que quelques secondes, il devient essentiel pour tout un chacun d'avoir un minimum de connaissances en sécurité. Si vous êtes administrateur système/réseau, cela coulera de source pour vous. Mais si vous êtes développeur, vous penserez peut-être à tort que cela ne vous concerne pas. Pourtant, la sécurité de votre infrastructure Linux ne doit pas vous laisser indifférent ! Ce hors-série vous permettra d'aborder de nombreuses notions de sécurité fondamentales et d'accroître votre savoir.