Couverture

GNU/Linux Magazine

N°

Numéro

142

Numéro

142

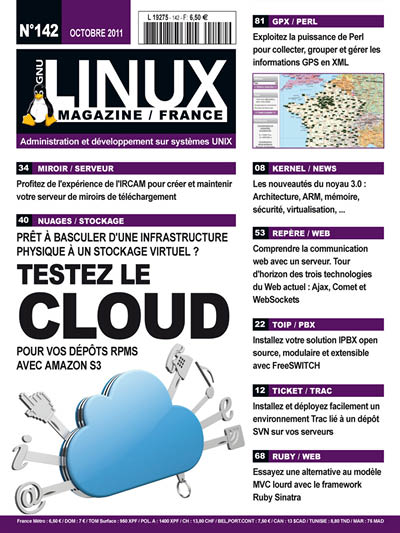

Testez le cloud pour vos dépôts RPMS avec Amazon S3

Temporalité

Octobre 2011

Dans ce numéro

Article mis en avant

Résumé

Depuis maintenant plusieurs années, l'informatique « dans les nuages » [1.1] est présentée comme le parfait nouveau « datacenter » : virtuel, simple, économique, puissant et surtout tenant parfaitement la montée en charge. Évidemment, derrière une telle image d'Épinal se cache une réalité quelque peu différente. Cet article, parmi d'autres, prend donc le parti d'étudier, de manière pratique, une problématique volontairement réduite : la mise en place de l'infrastructure nécessaire au déploiement d'applicatifs dans « les nuages ». Ceci pour illustrer que si le « Cloud » est certainement une solution très intéressante en termes d'infrastructure, elle s'accompagne néanmoins et nécessairement d'une adaptation de nos usages et habitudes dans le domaine, mais aussi d'une évolution des outils usuels comme de leur utilisation. Basculer d'une infrastructure physique « classique » à une infrastructure aussi virtuelle ne se fait donc pas de manière aussi transparente que de nombreux slides essayent de nous faire croire...