Couverture

GNU/Linux Magazine

Hors-série N°

Numéro

77

Numéro

77

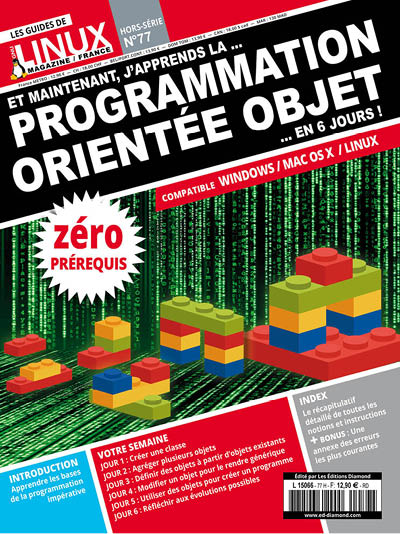

Programmation orientée objet

Temporalité

Mars/Avril 2015

Dans ce numéro

Image v3

Article mis en avant

Résumé

L'apprentissage de la programmation n'est pas chose aisée... d'autant plus lorsque l'on veut aborder la programmation orientée objet dans laquelle la façon de penser le code est un peu particulière. Mais vous avez décidé de vous lancer dans l'aventure et l'on ne peut que vous en féliciter !