Couverture

GNU/Linux Magazine

N°

Numéro

140

Numéro

140

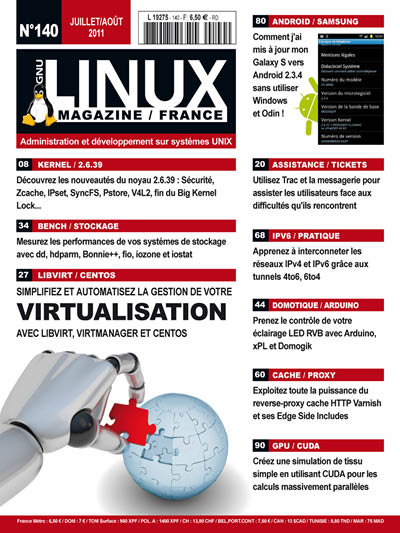

Simplifiez et automatisez la gestion de votre virtualisation avec Libvirt, Virtmanager et Centos

Temporalité

Juillet/Août 2011

Dans ce numéro

Article mis en avant

Résumé

Afin d'augmenter le nombre de machines mises à disposition des étudiants lors de travaux pratiques, j'avais besoin de gérer plusieurs machines virtuelles identiques, de les re-créer rapidement et je voulais permettre à d'autres personnes moins attirées par la sobre beauté d'une commande de 3 lignes d'en faire autant.En installant CentOS sur les nouvelles machines qui devaient héberger tout ça, j'ai vu le nom de virt-manager...