GNU/Linux Magazine

Hors-série N°

Numéro

87

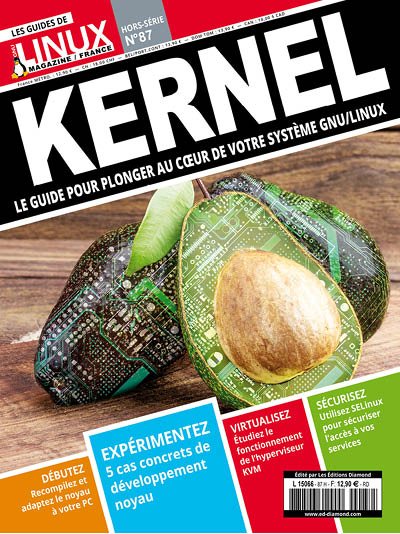

Kernel - Le guide pour plonger au coeur de votre système GNU/Linux

Le noyau est au cœur des systèmes d'exploitation. De tous les systèmes d'exploitation ? Oui, de tous, même de ce système qui résiste encore et toujours aux envahisseurs propriétaires, ce système que nous utilisons tous : GNU/Linux. Bien entendu, nous parlerons dans ce hors-série de ce noyau (ou kernel pour ceux qui préfèrent conserver la version non traduite) et délaisserons les noyaux des autres systèmes d'exploitation. Signalons par la même occasion la sortie prochaine du noyau 4.9 annoncée par Linus Torvalds le 15 octobre [1].