GNU/Linux Magazine

N°

Numéro

119

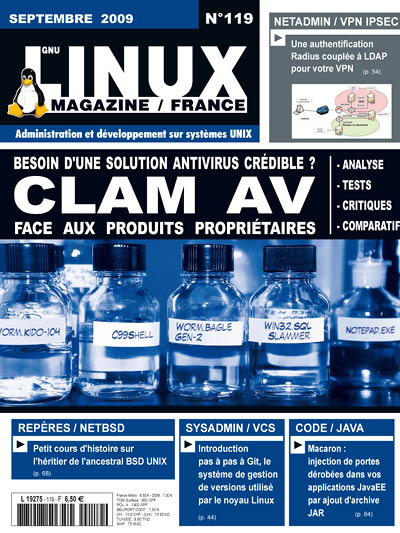

ClamAV face aux produits propriétaires

Cet article décrit l’analyse de sécurité du logiciel antivirus CLAMAV. Ce logiciel est à ce jour le seul logiciel antivirus à la fois gratuit, ouvert et multiplateforme. L’objectif d’un logiciel antivirus est de détecter, d’identifier un code malveillant connu ou utilisant des techniques virales connues et de prendre les mesures adéquates pour protéger le système contre son action et/ou sa prolifération, avec un niveau de protection et d’efficacité compatibles avec la politique de sécurité souhaitée.