Couverture

GNU/Linux Magazine

N°

Numéro

235

Numéro

235

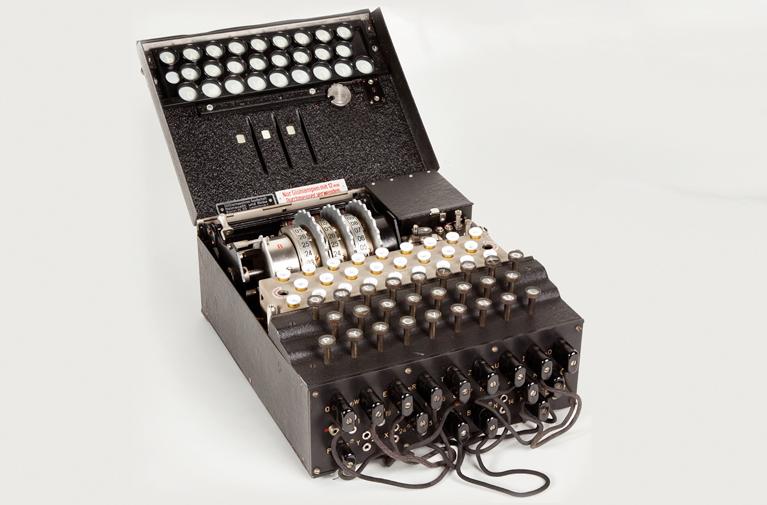

Explorez Enigma !

Temporalité

Mars 2020

Dans ce numéro

Image v3

Article mis en avant

Résumé

La machine Enigma fut utilisée par les Allemands, pendant la Seconde Guerre mondiale, pour chiffrer des messages secrets. Alan Turing est connu pour avoir fortement contribué à la compréhension du fonctionnement du chiffrement de cette machine. Dans cet article, je vais présenter le modèle M3 de la machine Enigma et proposer une simulation de cette machine utilisant le langage Python.