Couverture

GNU/Linux Magazine

N°

Numéro

130

Numéro

130

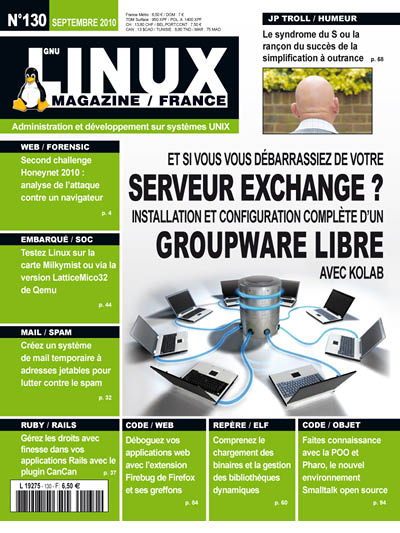

Installation et configuration complète d'un Groupware libre avec Kolab

Temporalité

Septembre 2010

Dans ce numéro

Article mis en avant

Résumé

Lorsque l'on parle de messagerie, l'administrateur système pense échange de courriels mais pas son décideur. Ce dernier voit plus, beaucoup plus ! Et le fait est que, depuis le début des années 2000, on dispose dans le monde des logiciels libres ou dans le monde commercial de solutions capables non seulement d'échanger des mails, mais aussi d'archiver et organiser des données en ligne, dont la messagerie parmi d'autres : agendas, tâches, etc. Certaines solutions prennent ainsi en charge les notes, les journaux, les calendriers partagés. On peut même aussi parfois trouver de la réservation de salles ou de moyens techniques (machines, périphériques, etc.) et/ou de la petite gestion de projet.