Couverture

GNU/Linux Magazine

N°

Numéro

137

Numéro

137

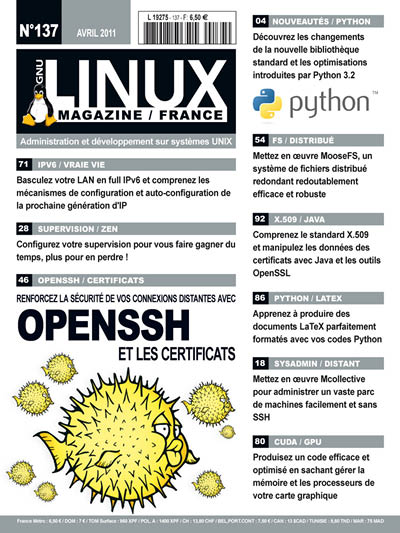

Renforcez la sécurité de vos connexions distantes avec OpenSSH et les certificats

Temporalité

Avril 2011

Dans ce numéro

Article mis en avant

Résumé

Depuis la version 5.4 d'OpenSSH, on peut signer les clés publiques des utilisateurs ou des serveurs pour éviter la fameuse attaque du « Man-In-The-Middle ». Cette opération de signature permet d'obtenir ce que l'on appelle communément un certificat. Nous allons donc voir dans cet article comment générer et utiliser ces certificats dans OpenSSH. Attention, il ne s'agit pas là de certificats X.509 (cela fera l'objet d'un autre article) mais plutôt d'un format spécifique plus simple...