GNU/Linux Magazine

N°

Numéro

201

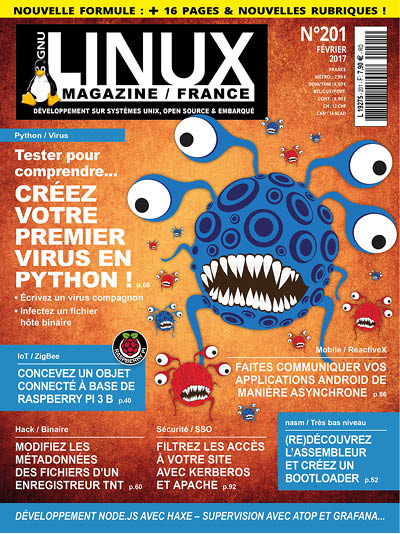

Créez votre premier virus en Python !

Qui n'a pas été confronté au moins une fois dans sa vie à un virus informatique ? Ces petits programmes nuisibles ciblent prioritairement les possesseurs de machines sous Windows, mais peuvent très bien atteindre également des systèmes GNU/Linux ou OS X. Pour comprendre les mécanismes de base de ces programmes, je vous propose de créer votre propre virus.