GNU/Linux Magazine

N°

Numéro

111

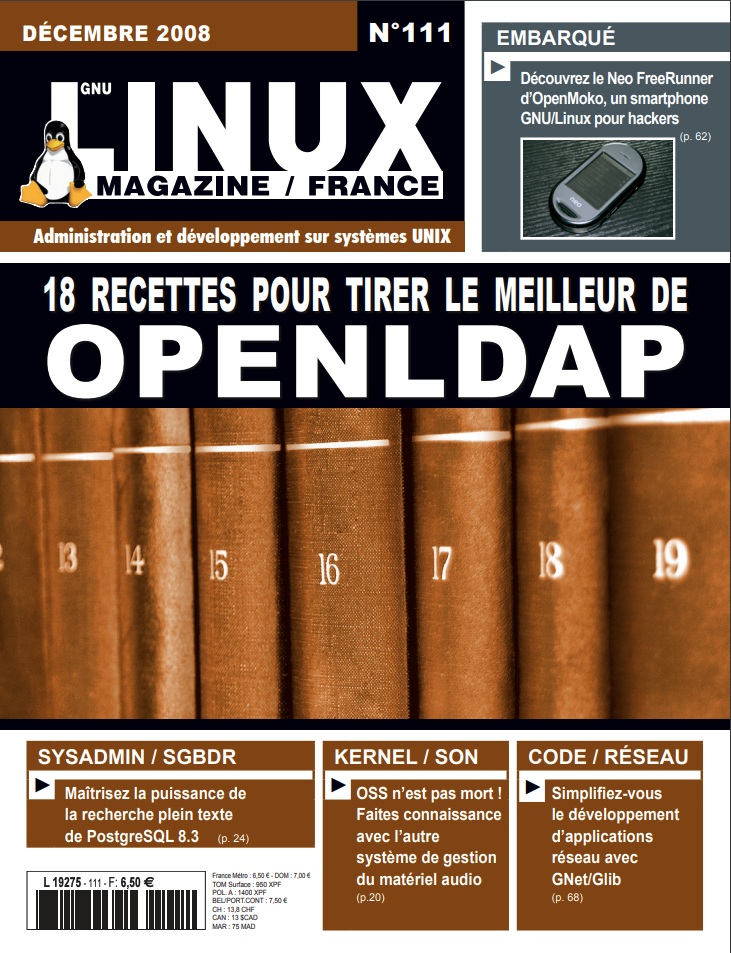

18 recettes pour tirer le meilleur d'OpenLDAP

OpenLDAP est l'implémentation d'annuaires LDAP la plus utilisée dans le monde du libre à l'heure actuelle. Malheureusement, la documentation disponible n'est pas vraiment à la hauteur. En particulier, les fonctionnalités offertes par les différents modules, qu'il s'agisse de greffons (overlays) ou de modules de stockage (backend), se réduisent le plus souvent à une page de manuel compréhensible par les seuls initiés, qui sont de plus les seuls à en connaître l'existence. Il s'ensuit un gouffre relativement important entre les bonnes pratiques qui se transmettent de bouche à oreille sur la liste de diffusion des utilisateurs, et l'utilisation classique que l'on voit partout ailleurs. Plusieurs années de pratique m'ont ainsi permis d'accumuler une certaine expérience sur ce logiciel, pour répondre à des problèmes variés liés à la gestion d'une base d´utilisateur dans un annuaire LDAP. Ces problèmes étant susceptibles de se poser pour tout administrateur système se trouvant dans le même cas. J'ai donc choisi de partager cette expérience sous la forme d'une liste de recettes thématiques.