Couverture

GNU/Linux Magazine

N°

Numéro

123

Numéro

123

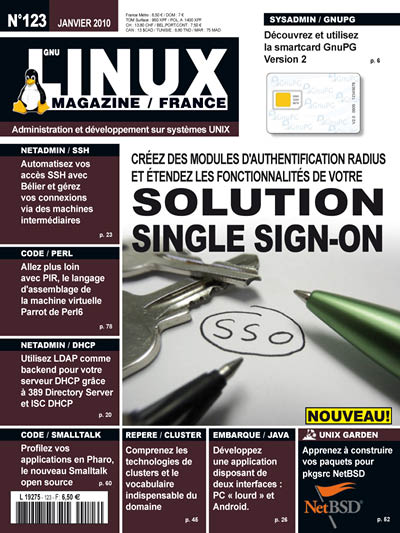

Solution Single Sign-on

Temporalité

Janvier 2010

Dans ce numéro

Article mis en avant

Résumé

Cet article présente une façon de personnaliser un serveur RADIUS avec l'écriture d'un module spécifique pour le système CAS (Central Authentication Service) [1] [2] [3]. Avec ce module, il sera possible de faire de l'authentification SSO sur des portails captifs à interface web. En général, un portail captif vérifie les autorisations d'accès à l'aide d'un serveur RADIUS. Plutôt que de fournir directement leurs identifiants au portail captif, les utilisateurs seront authentifiés en premier lieu par un serveur CAS (pour pouvoir faire du SSO - Single Sign On) et utiliseront le ticket délivré automatiquement par le serveur CAS, pour la validation RADIUS. Il est donc nécessaire d'avoir un module de validation de tickets CAS pour RADIUS dans ce cas là.Mots-clés : SSO, CAS, RADIUS