Couverture

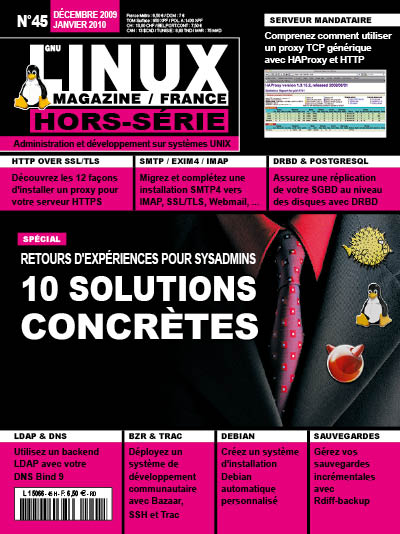

GNU/Linux Magazine

Hors-série N°

Numéro

45

Numéro

45

Retour d'expériences pour sysadmin - 10 solutions concrètes

Temporalité

Novembre/Décembre 2009

Dans ce numéro

Image v3

Article mis en avant

Résumé

L'utilisation des certificats SSL/TLS est très répandue dans le monde du web. Lorsqu'on parle, en effet, de ce type de choses, on pense naturellement à HTTPS. Mais, l'utilisation de ce standard va bien plus loin avec la configuration de VPN, l'authentification de clients (web ou autres), mais également la signature des messages électroniques. Chose qui nous intéresse ici.Comme vous le savez peut-être, dans le monde de la signature électronique pour la messagerie, deux philosophies se partagent la vedette. Nous avons, d'une part, GnuPG/PGP et le concept de réseau de confiance (Web of trust) et, de l'autre, S/MIME et le principe de l'autorité de certification.