Couverture

GNU/Linux Magazine

Hors-série N°

Numéro

99

Numéro

99

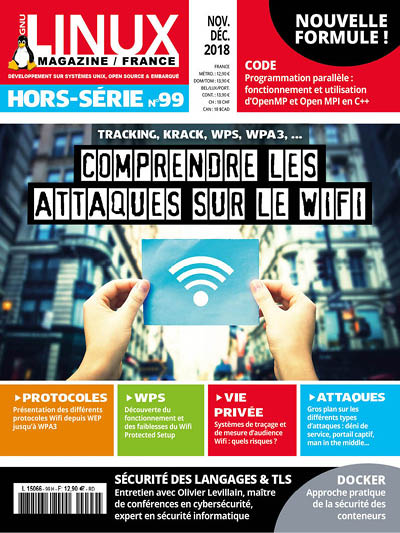

Comprendre les attaques sur le Wifi

Temporalité

Novembre/Décembre 2018

Dans ce numéro

Image v3

Article mis en avant

Résumé

Nous utilisons de plus en plus de périphériques Wi-Fi : ordinateurs bien sûr, mais également tablettes, smartphones et toute une série de bidules IoT démocratisés par l'ESP8266...