Couverture

GNU/Linux Magazine

N°

Numéro

127

Numéro

127

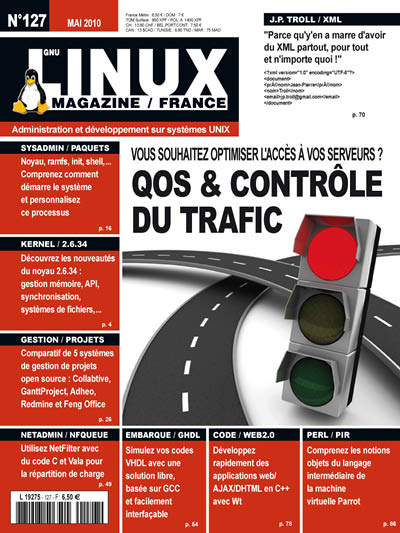

QOS & contrôle du trafic

Temporalité

Mai 2010

Dans ce numéro

Article mis en avant

Résumé

On peut aujourd'hui largement envisager d'héberger un ou plusieurs services sur son serveur à domicile, et des mouvements comme auto-hebergement.fr l'ont bien illustré. Reste le problème de la bande passante en upload, qui bien que largement suffisante pour héberger des serveurs web, e-mail, jabber ou autre reste à utiliser intelligemment.Linux fournit cette intelligence sous forme d'un scheduler de paquets nommé Traffic Control (TC pour les intimes) et l'objectif de cet article est de présenter cette technologie et sa mise en place dans un cas d'étude d'hébergement web, DNS et même BitTorrent.Notons au passage que bon nombre de scripts et programmes existent pour simplifier la mise en place de la QoS (Quality of Service). Citons Wondershaper, Shorewall, ADSL-Optimizer, par exemple. Cet article n'en parlera pas, car l'objectif est ici de faire mais aussi de comprendre comment ça marche sous le capot, et pour ça, il faut démonter le moteur et mettre les mains dans le cambouis.