Couverture

GNU/Linux Magazine

N°

Numéro

116

Numéro

116

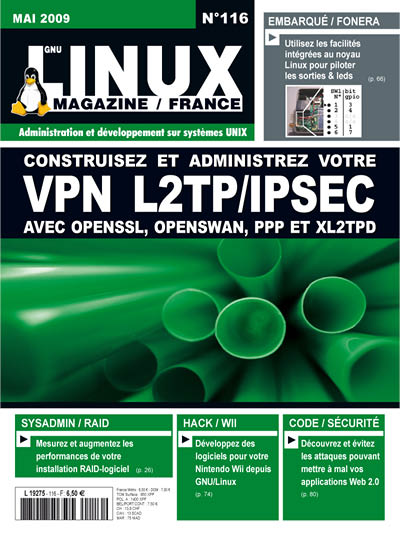

Construisez et administrez votre VPN L2TP/IPSEC avec OpenSSL, OpenSwan, PPP et XL2TPD

Temporalité

Mai 2009

Dans ce numéro

Article mis en avant

Résumé

Lorsque vous devez gérer l'accès de vos ressources internes par des utilisateurs nomades, la mise en place d'une solution VPN peut être nécessaire. À travers une série d'articles, nous vous expliquerons comment construire une solution VPN basée sur L2TP/IPsec. Nous irons plus loin avec la mise en œuvre d'une authentification distribuée avec RADIUS/LDAP. Cette solution utilisera des logiciels présents sur votre distribution Linux préférée.