SysOps Pratique

Hors-série N°

Numéro

45

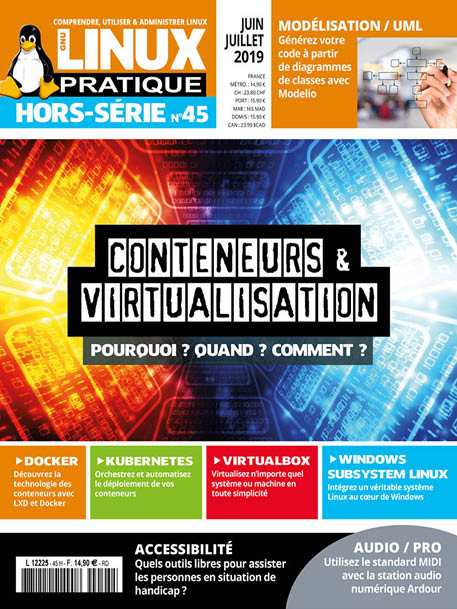

Conteneurs & Virtualisation

La virtualisation, et désormais depuis quelques années avec le succès rencontré par Docker, la conteneurisation ont le vent en poupe.