SysOps Pratique

Hors-série N°

Numéro

46

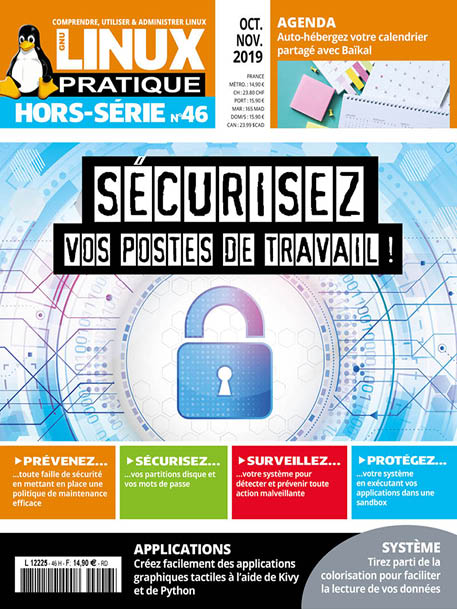

Sécurisez vos postes de travail !

Aujourd’hui, Linux est à la base de bon nombre d’équipements variés qui occupent notre quotidien. Ses usages et ses possibilités de configurations sont multiples. Le nombre important de distributions GNU/Linux en témoigne.