SysOps Pratique

N°

Numéro

104

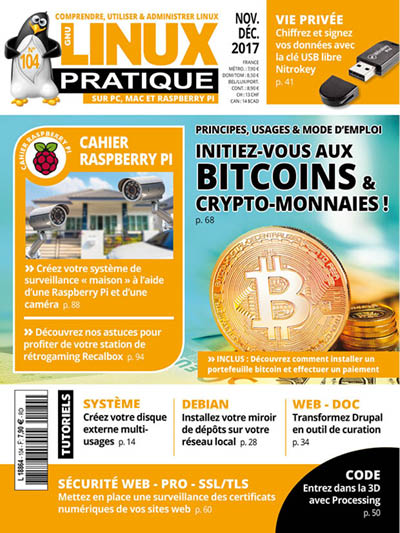

Principes, usages & mode d’emploi : initiez-vous aux Bitcoins et crypto-monnaies !

Le monde est doté de monnaies basées sur le chiffrement depuis presque une décennie, avec l’invention du Bitcoin en 2008. Le pari était osé : inventer une valeur et il est réussi avec une cote avoisinant les 4000 € en cet automne 2017. Si le cours du Bitcoin atteste de ses qualités (et de la confiance qu’il inspire à ses utilisateurs), il ne saurait éclipser ses défauts, que déjà de nombreuses monnaies alternatives proposent de corriger.