SysOps Pratique

Hors-série N°

Numéro

34

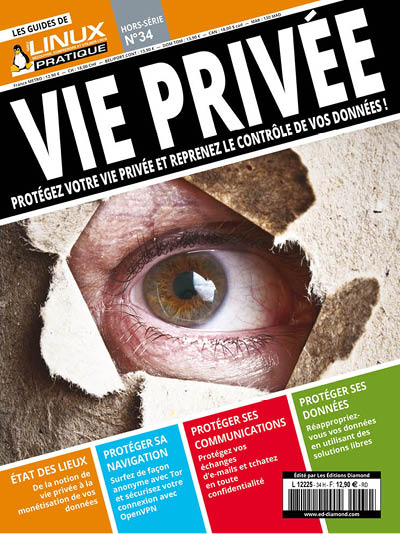

Protégez votre vie privée et reprenez le contrôle de vos données !

Ce hors-série vous est consacré, vous qui êtes de plus en plus connecté, qui passez d’un terminal à l’autre à longueur de journée et qui laissez au gré de vos pérégrinations des traces de votre passage sans que vous en ayez bien souvent conscience. Il est temps que vous sachiez que vous êtes surveillé, pisté, que vos données sont récoltées, analysées, utilisées, vendues, dans tous les cas pas aussi protégées que vous auriez pu l'imaginer...