Couverture

SysOps Pratique

Hors-série N°

Numéro

40

Numéro

40

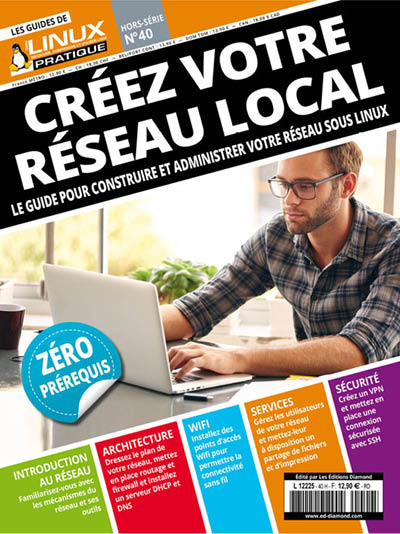

Créez votre réseau local

Temporalité

Octobre/Novembre 2017

Dans ce numéro

Image v3

Article mis en avant

Résumé

Que ce soit à la maison ou dans une (petite) entreprise, il y a de plus en plus d'équipements numériques en réseau. Au début, c'est assez facile à gérer. Mais quand le nombre d'ordinateurs, y compris les téléphones, devient important, il est difficile de savoir sur quel ordinateur se trouve quelle photo. Pour imprimer ce document, il faut d'abord le recopier sur l'ordinateur qui sait imprimer. Le document existe dans plusieurs versions sur plusieurs ordinateurs. Bref, il faut administrer son petit réseau (pas forcément si petit que cela).