Couverture

SysOps Pratique

Hors-série N°

Numéro

20

Numéro

20

Passez à la ligne de commandes !

Temporalité

Avril/Mai 2011

Dans ce numéro

Image v3

Article mis en avant

Résumé

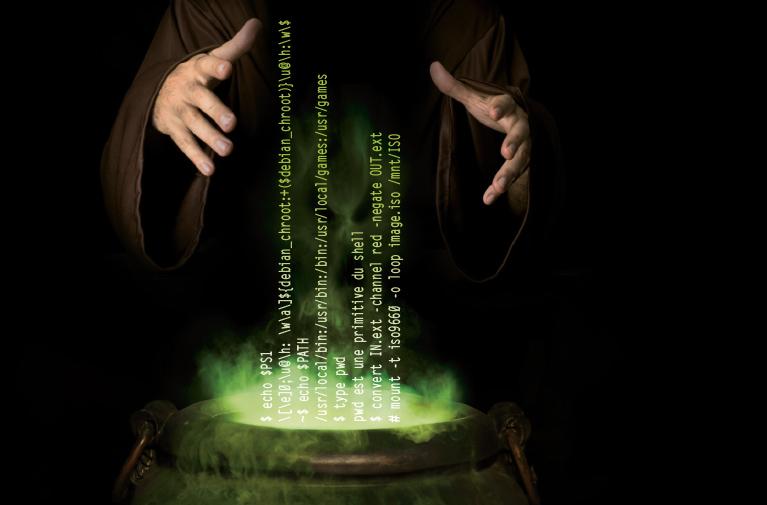

Le shell est un « interpréteur de commandes », une interface qui permet, via un émulateur de terminal (xterm, GNOME Terminal, etc.), de dialoguer avec votre système au moyen de commandes. Vous pouvez ainsi naviguer dans le système de fichiers, créer ou modifier des fichiers, exécuter des commandes, etc. Concrètement, vous saisissez une commande, le shell la lit, l'interprète, l'exécute et retourne éventuellement un résultat.