Couverture

SysOps Pratique

Hors-série N°

Numéro

54

Numéro

54

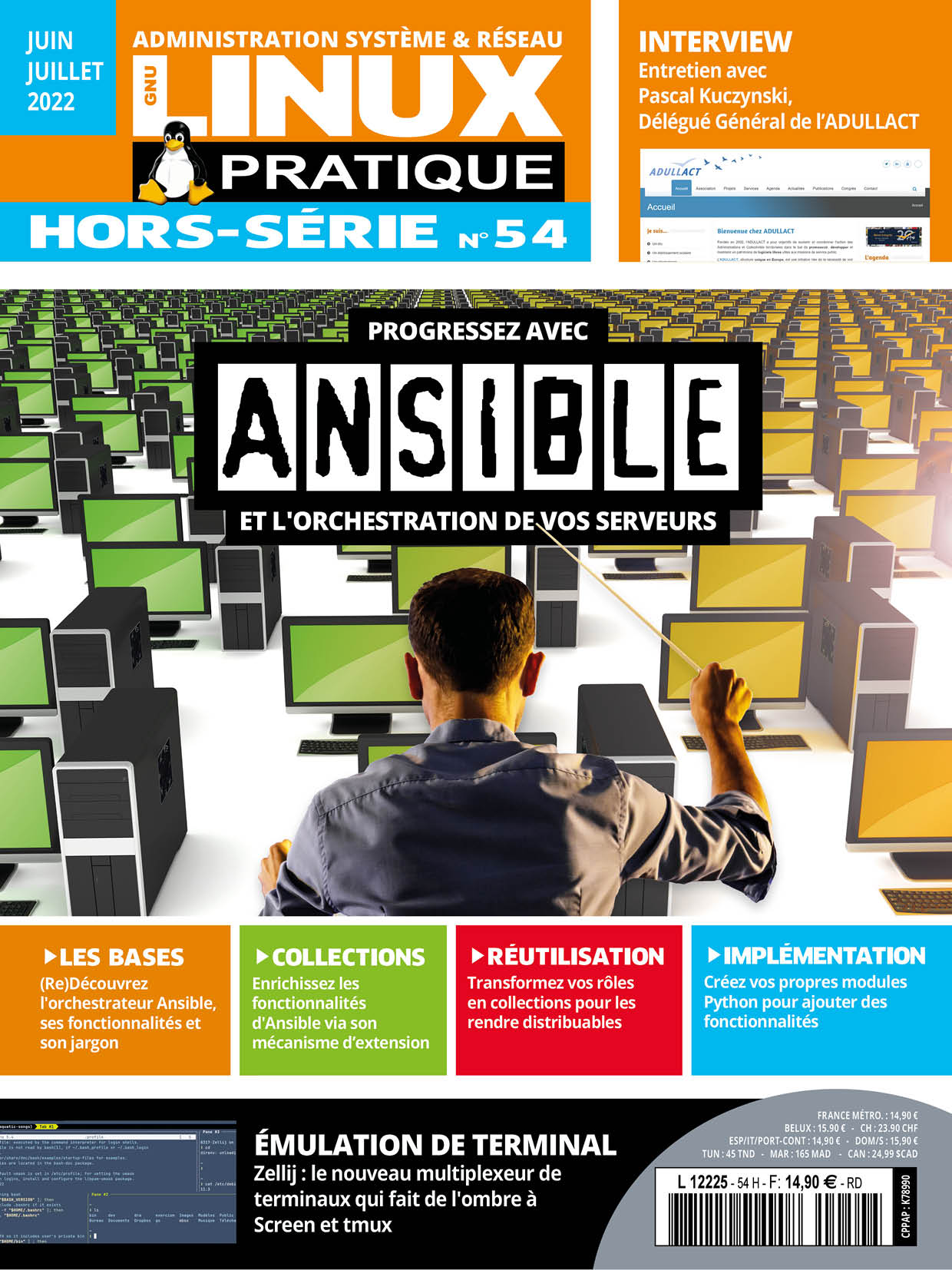

Progressez avec Ansible et l'orchestration de vos serveurs

Temporalité

Juin/Juillet 2022

Dans ce numéro

Image v3

Article mis en avant

Résumé

Avec l’arrivée du cloud il y a maintenant une bonne décennie, l’automatisation est devenue un must de l’infrastructure logicielle...