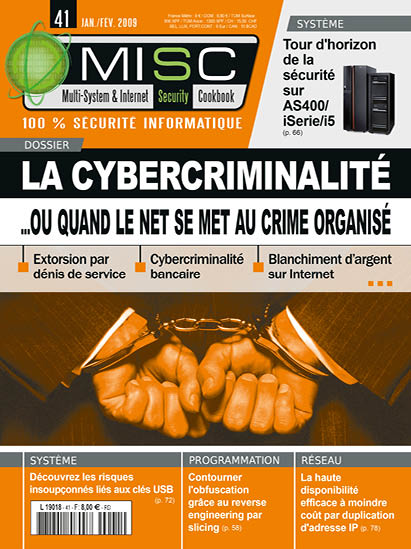

La cybercriminalité... ou quand le net se met au crime organisé

Le présent dossier sur la cybercriminalité va aborder plus en détail les points suivants, introduits dans l’article « La cybercriminalité aujourd’hui » : - les hébergeurs « pare-balles », des entreprises très discrètes dédiées entièrement à l’hébergement d’opérations frauduleuses, qui tiennent un véritable rôle d’incubateurs de la malveillance informatique ; - le chantage au déni de service, forme d’extorsion de fonds particulièrement efficace contre des entreprises dont la survie dépend de leur visibilité sur Internet ; - les formes de cybercriminalité impactant les établissements bancaires ainsi que leurs clients, telles que le carding, le phishing ou encore le pharming d’identifiants ; - et, enfin, le blanchiment des fonds dérobés sur la Toile, à travers l’étude de différents procédés de rapatriement et de dissimulation des sommes volées.