La sécurité des systèmes et des protocoles a historiquement été pensée pour protéger les communications d’un utilisateur placé dans un environnement hostile. Ce dernier n’ayant aucune raison d’agir contre ses intérêts, son honnêteté était généralement admise et il avait donc accès à l’ensemble des paramètres lui permettant de sécuriser ses communications. Avec l’apparition des technologies embarquées, de nombreuses institutions publiques ou privées ont songé à munir leurs membres ou clients de systèmes mobiles leur permettant de s’authentifier ou d’accéder à des services. L’apparition de ces nouveaux modèles économiques a contraint les experts en sécurité à changer leur façon d’envisager la relation entre le système et son utilisateur. Dans la majorité des cas en effet, ce dernier ne devait plus être propriétaire du système mobile et certains paramètres de sécurité devaient lui être inconnus. Résoudre cette problématique était particulièrement ambitieux puisqu’il s’agissait d’empêcher le titulaire d’un système d’accéder à certaines données tout en lui permettant de les utiliser. Trouver une solution qui soit à la fois économique et techniquement satisfaisante n’a été possible qu’avec l’apparition des premières cartes à puce. L’accès à la mémoire de ces dernières peut en effet être limité grâce à des mécanismes électroniques très efficaces (parfois appelés « inhibiteurs »). Du strict point de vue de la sécurité, cette propriété confère à la carte un avantage certain sur un ordinateur traditionnel dont la mémoire peut généralement être facilement lue ou modifiée par toute personne ayant physiquement accès à l’ordinateur.

1. Une carte à puce en 2008

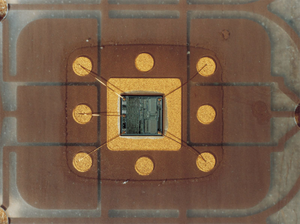

Depuis la genèse des cartes à puce au tout début des années 80, leur puissance n’a cessé d’augmenter. Les premières cartes produites par Bull et Motorola ne contenaient que 36 octets de RAM et 1600 octets de ROM et elles ne pouvaient effectuer que des calculs très élémentaires. Aujourd’hui, elles sont munies de microprocesseurs aussi puissants que celui d’un ordinateur de 1990, communiquent avec USB2.0 et leur mémoire embarquée se compte en giga-octets. La carte à puce est ainsi devenue en 20 ans un élément essentiel de la sécurité de…

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première

Ajouter à une liste de lecture

Ajouter à une liste de lecture