MISC

N°

Numéro

59

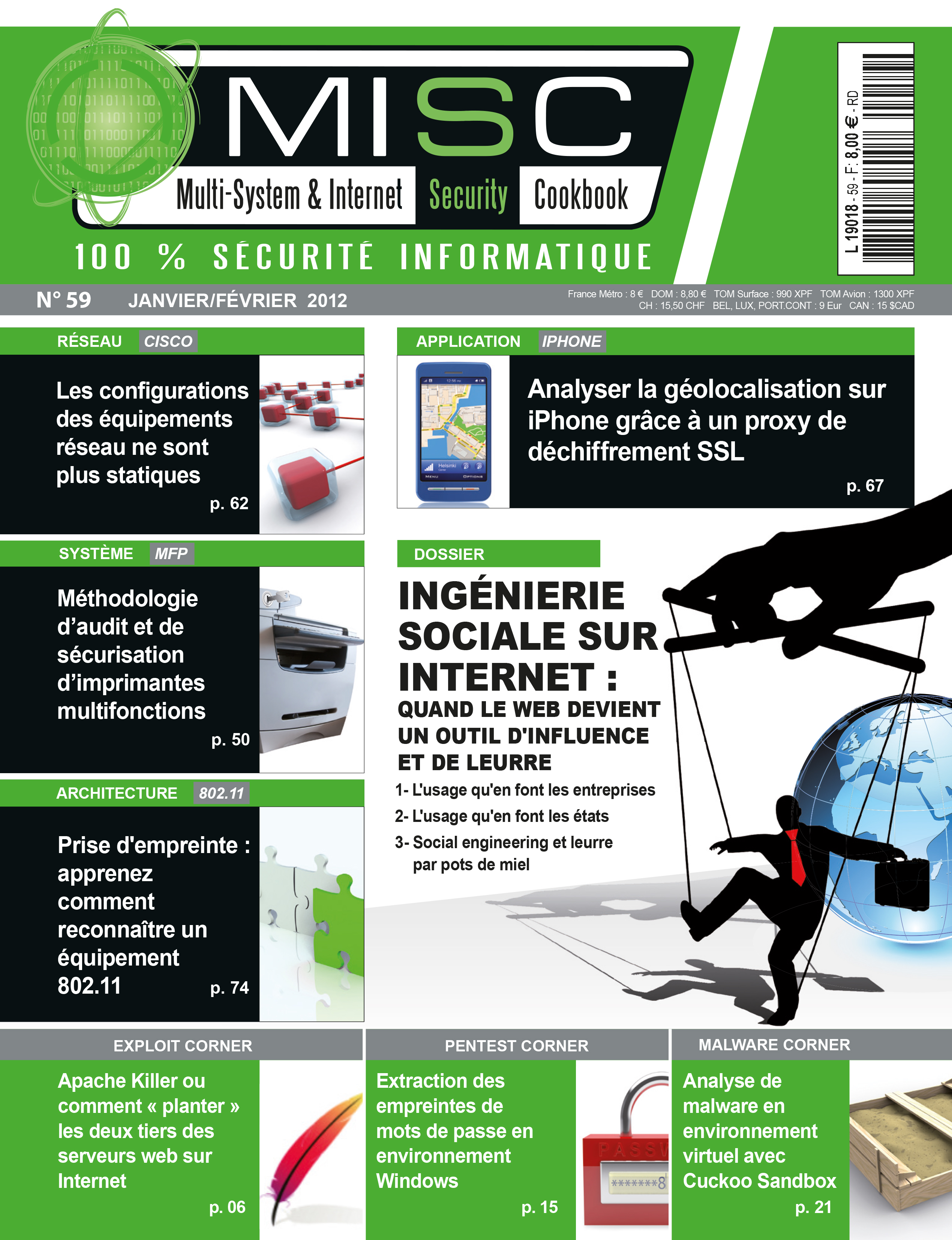

Ingénierie sociale sur Internet : quand le Web devient un outil d'influence et de leurre

L’ingénierie sociale (ou social engineering) est un domaine des plus vastes couvrant de multiples concepts. Certains peuvent être aussi triviaux que le filoutage (plus couramment appelé fishing sous d’autres contrées) et être d’un intérêt des plus limités. D’autres s’appuient sur la classification des individus en différents profils psychologiques y associant des modes opératoires spécifiques (nous pourrions parler de failles).