MISC

N°

Numéro

42

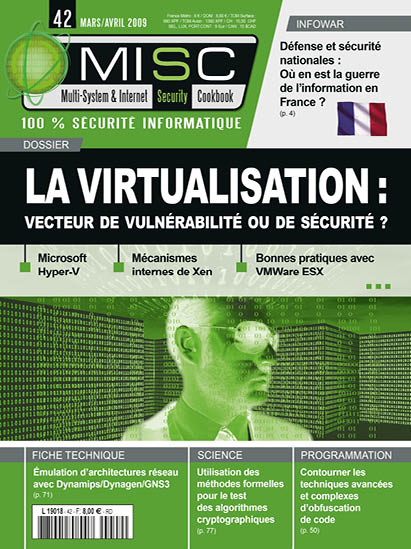

La virtualisation : vecteur de vulnérabilité ou de sécurité ?

Nous expliquons dans cet article le concept de « virtualisation », pour ensuite nous intéresser plus particulièrement à la virtualisation de systèmes. Une classification est alors présentée. Il s'ensuit une introduction aux extensions matérielles développées par Intel et AMD pour faciliter la virtualisation de leurs architectures.