Couverture

MISC

N°

Numéro

124

Numéro

124

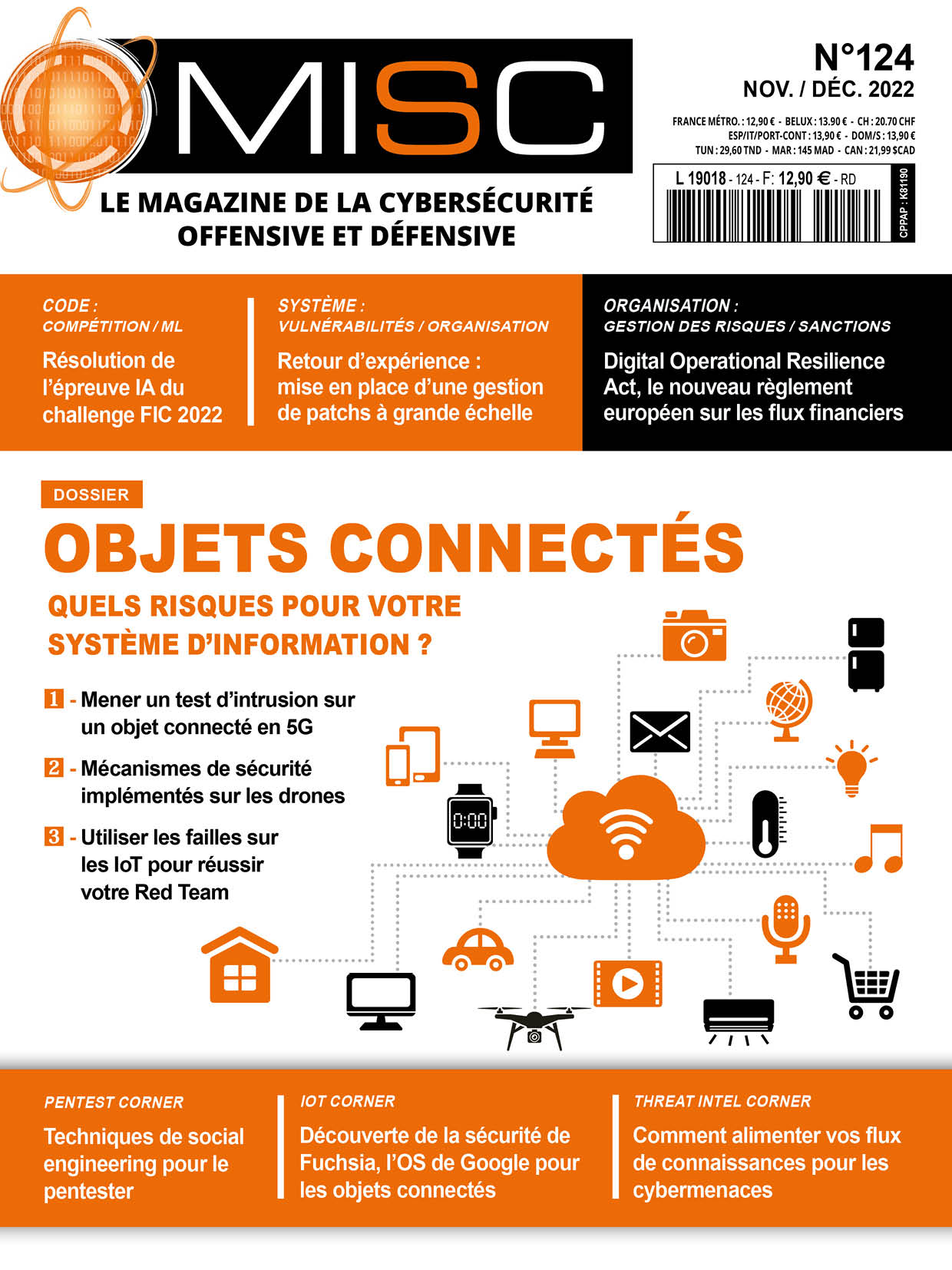

Objets connectés : Quels risques pour votre système d’information ?

Temporalité

Novembre/Décembre 2022

Dans ce numéro

Image v3

Article mis en avant

Résumé

Lorsque les premiers objets connectés ont commencé à envahir nos maisons, nous avons été nombreux à essayer de comprendre leur fonctionnement et regarder sous la capot. Et force est de constater que la sécurité n’était clairement pas le point fort de la plupart de ces objets. Si certains pouvaient résister à quelques attaques, c’était dû à l’usage de protocoles exotiques ou propriétaires rendant plus complexe le travail du pentester non outillé pour taquiner les ondes...