MISC

N°

Numéro

40

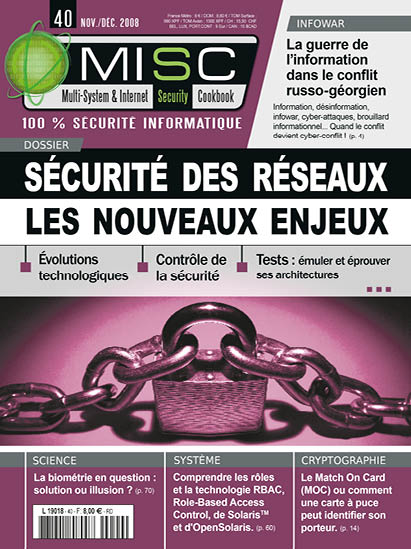

Sécurité des réseaux : les nouveaux enjeux

Ce dossier présente quelques évolutions liées à la sécurité réseau qui reste en mutation permanente à cause des nouvelles architectures réseau, mais aussi en raison des nouveaux services offerts. Il est structuré par thèmes couvrant volontairement des domaines différents du monde du réseau.