MISC

N°

Numéro

57

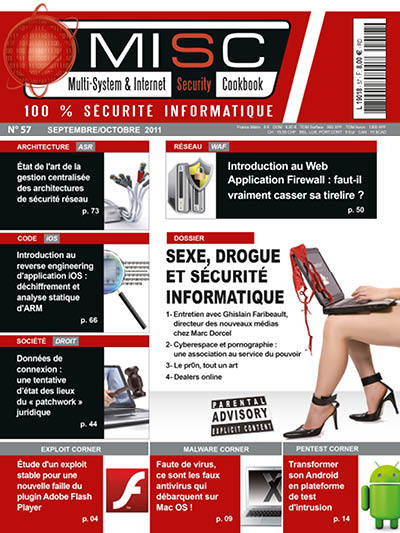

Sexe, drogue et sécurité informatique

Ce dossier sur les dessous d’Internet vise plusieurs objectifs plus ou moins avouables.