Couverture

MISC

Hors-série N°

Numéro

15

Numéro

15

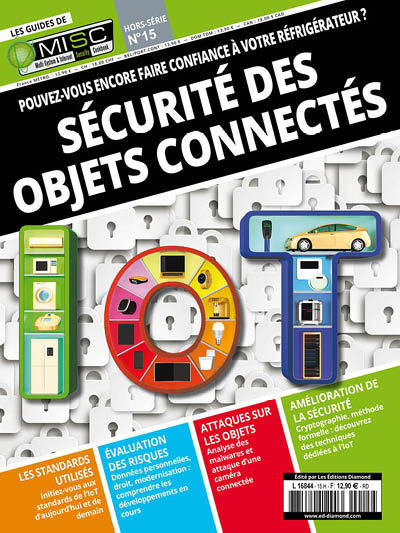

Sécurité des objets connectés

Temporalité

Juin/Juillet 2017

Dans ce numéro

Image v3

Article mis en avant

Résumé

« Tout ce qui précède l'apocalypse s'appelle le progrès. » - Romain Guilleaumes

Ayant été traitée quelques fois dans des articles précédents de MISC de manière spécifique, la sécurité des objets connectés est aujourd’hui au cœur des actualités, tant dans les grands médias que dans les grandes conférences de sécurité. Le hors-série que vous tenez entre vos mains y est pleinement consacré.