MISC

Hors-série N°

Numéro

17

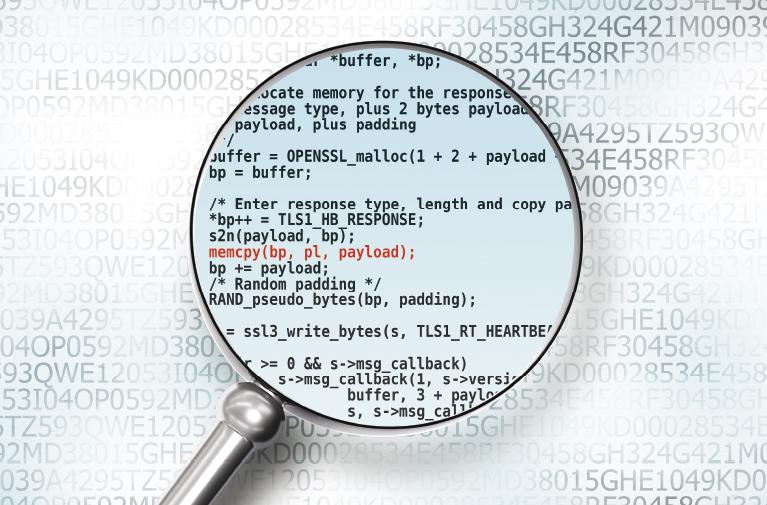

Recherche de vulnérabilités

« Aucune règle n'existe, les exemples ne viennent qu'au secours des règles en peine d'exister. » André Breton