MISC

Hors-série N°

Numéro

1

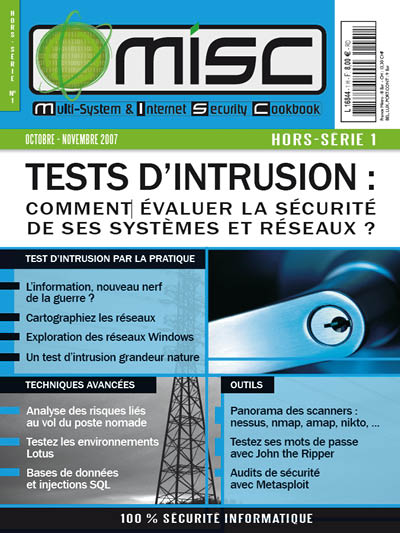

Tests d'intrusion : comment évaluer la sécurité de ses systèmes et réseaux ?

On le sait maintenant, nous vivons dans la société de l'information. Pas plus tard qu'en ce mois d'août 2007, une campagne massive de spams incitait à acheter des actions d'une entreprise quelconque aux États Unis. Cette campagne a porté ses fruits : des achats massifs ont provoqué une hausse de l'action... et quelques petits malins ont vendu leurs actions au bon moment [1]. Alors, l'information comme nouveau nerf de la guerre ?

Cet article présente la collecte d'information (et non son analyse) uniquement axée sur une source ouverte, Internet. Il ne faut pas négliger d'autres sources ouvertes, humaines en particulier.