GNU/Linux Magazine

Hors-série N°

Numéro

84

Surveillance - Tester les techniques pour mieux se défendre !

« LA GUERRE C'EST LA PAIX

LA LIBERTÉ C'EST L'ESCLAVAGE

L'IGNORANCE C'EST LA FORCE »

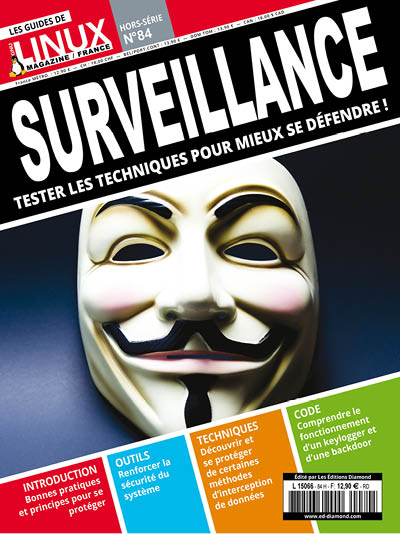

Quoi de mieux que ces slogans de l'AngSoc [1] pour débuter ce hors-série n°1984 ? La littérature et le cinéma ne sont pas avares de ces situations mettant en scène des régimes totalitaires, désireux de tout contrôler, de tout savoir. On peut citer « Hunger Games » en livre [2] et en film [3], ou encore ce bon vieux George Orwell et son fameux Big Brother dans 1984, ainsi que la bande dessinée (et plus tard le film) « V pour Vendetta » [4][5]. Vous aurez d'ailleurs peut-être reconnu en couverture le masque de Guy Fawkes, ce conspirateur anglais mort en 1605, dont le masque est utilisé par V.