Couverture

Hackable

N°

Numéro

45

Numéro

45

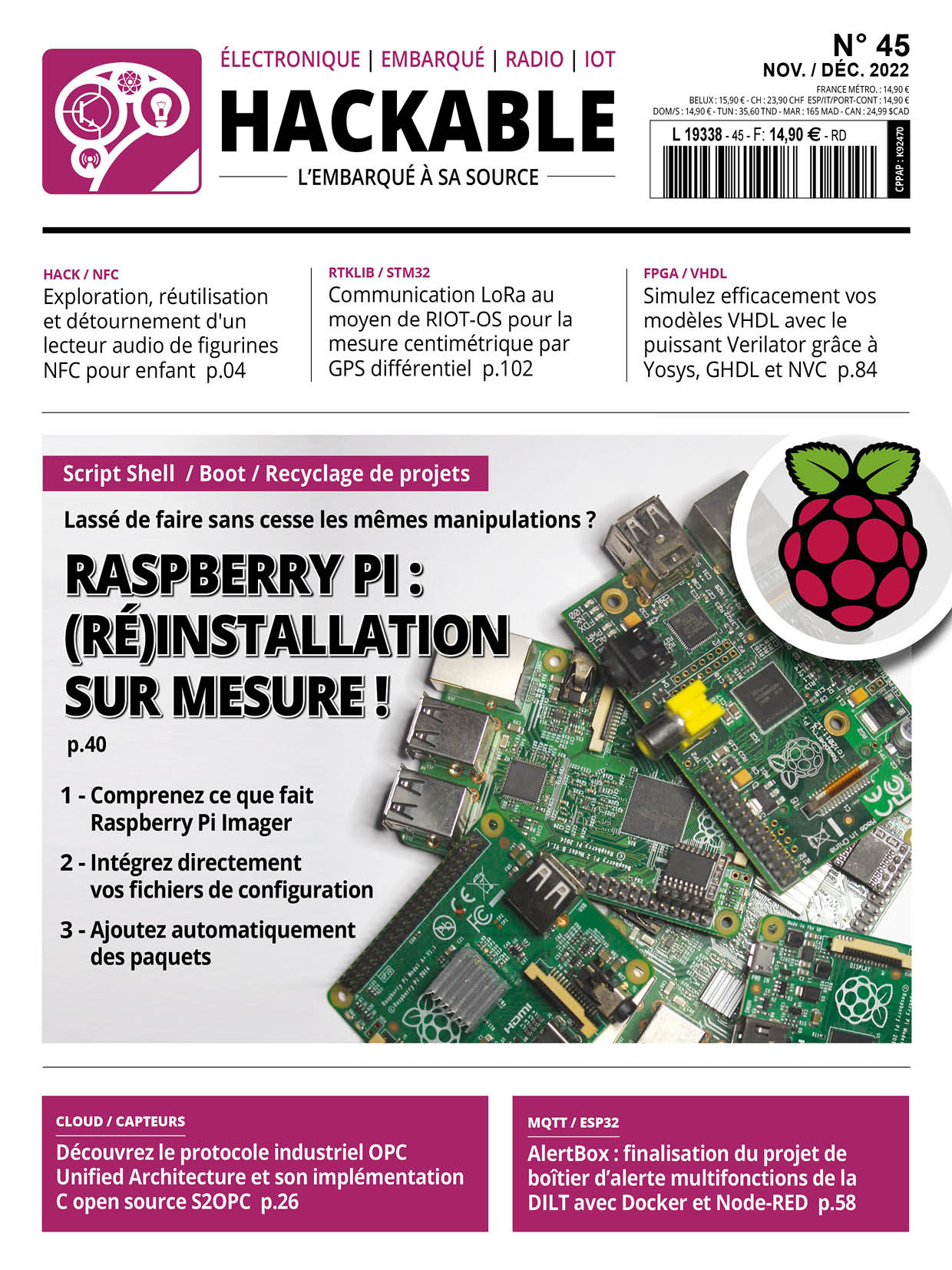

Raspberry Pi : (Ré)installation sur mesure !

Temporalité

Novembre/Décembre 2022

Dans ce numéro

Image v3

Article mis en avant

Résumé

En ces temps difficiles de pénurie de framboises, recycler une carte existante, quel que soit son modèle, est quelque chose de courant. Plus question en ce moment d'installer un système et de laisser traîner le tout dans un coin, après quelques tests. Même la multiplication des cartes microSD ne solutionne pas le problème, en particulier s'il faut acheter des supports de qualité pour ne pas être limité en performances. La conséquence est claire et tient en quelques mots : installation, installation et re-installation !