Couverture

Hackable

N°

Numéro

31

Numéro

31

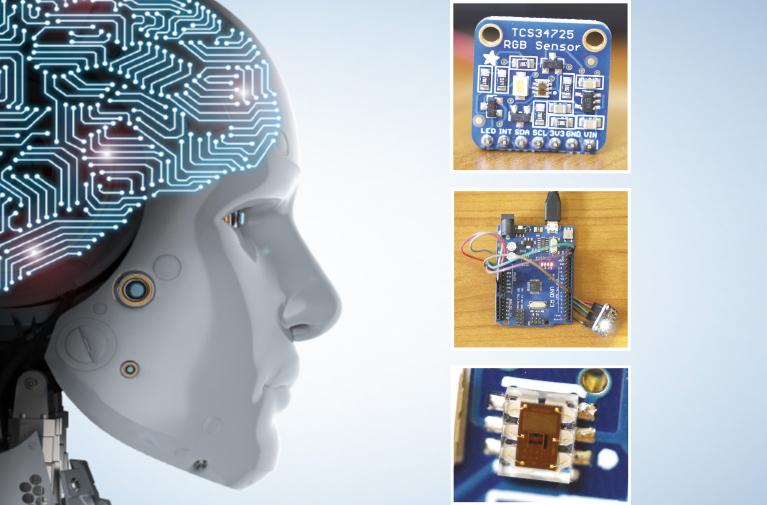

Donnez une intelligence artificielle à votre Arduino

Temporalité

Octobre/Novembre/Décembre 2019

Dans ce numéro

Image v3

Article mis en avant

Résumé

Intelligence Artificielle, Deep Learning, Apprentissage Automatique, Classification, Machine Learning... Ces termes sont en ce moment sur toutes les lèvres et semblent souvent utilisés dans les médias comme joker, en lieu et place de « vaudou », « magie noire », « sorcellerie », « alchimie » ou plus généralement, « technologie à la mode qu'on ne peut pas vous expliquer, car on n'y comprend rien ». Pourtant, chez vous, vous pouvez découvrir ce domaine assez facilement et sans avoir à utiliser un PC monstrueux, avec trois cartes graphiques hors de prix. La preuve, on peut même le faire avec une simple carte Arduino...