Couverture

Hackable

N°

Numéro

52

Numéro

52

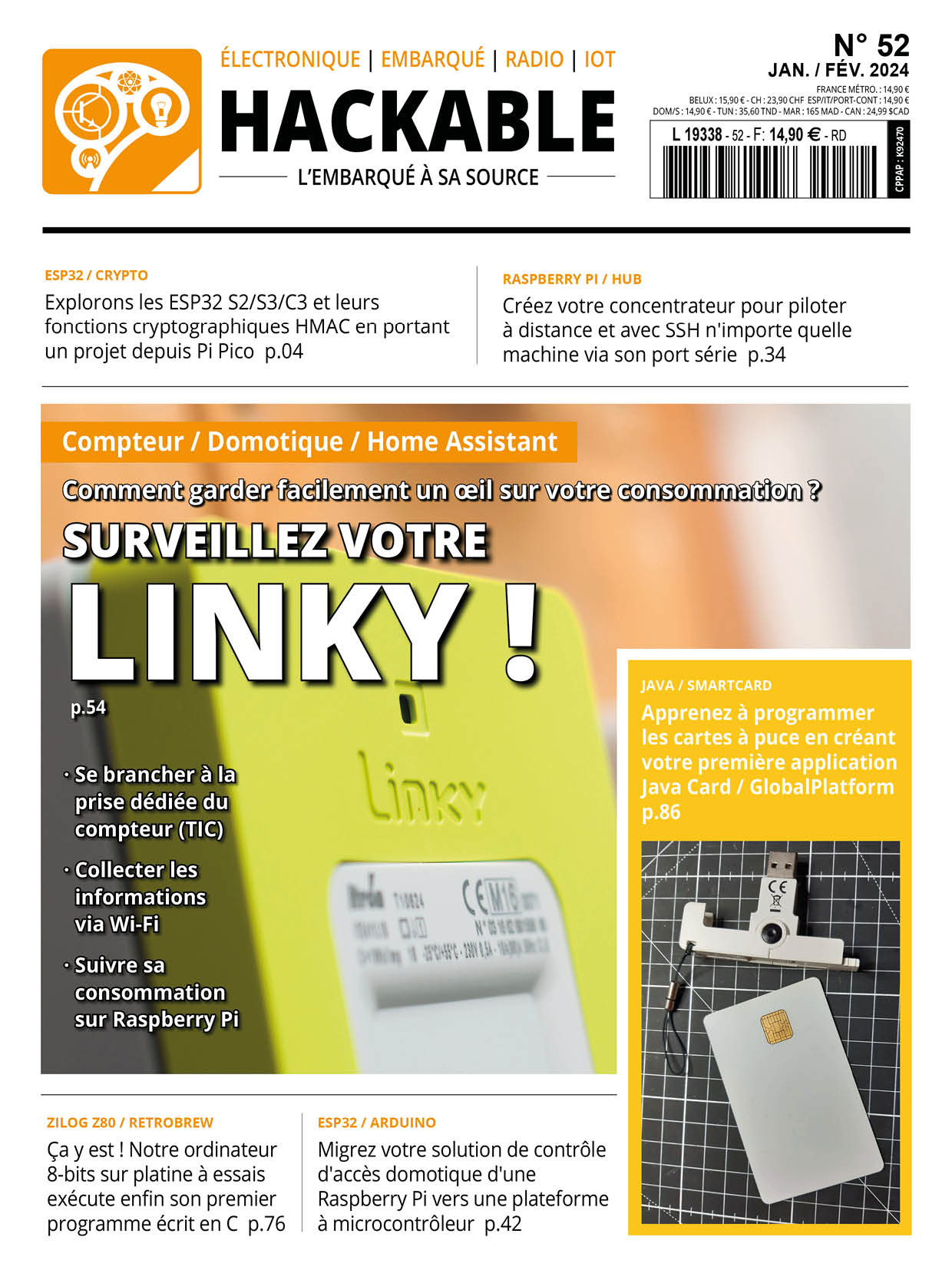

Surveillez votre Linky !

Temporalité

Janvier/Février 2024

Dans ce numéro

Image v3

Article mis en avant

Résumé

Avec le coût de l'énergie qui ne cesse d'augmenter, il est de plus en plus important de garder un œil sur sa consommation et éventuellement de changer ses petites habitudes, sans pour autant sombrer dans l'excès et vivre dans la pénombre et le froid permanents. Il existe maintes solutions pour arriver à faire cela, mais la plus rapide est encore de tout simplement profiter des sources d'information à disposition, à commencer par son compteur électrique : le Linky.