Hackable

N°

Numéro

17

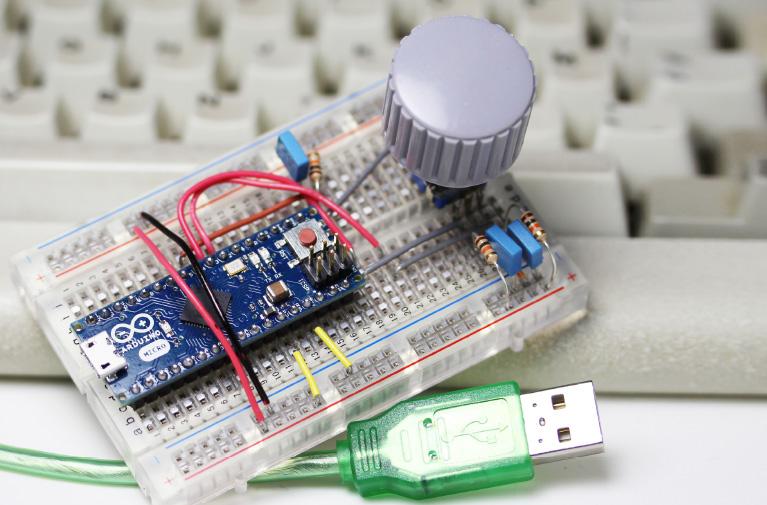

3 projets Arduino pour créer vos périphériques USB

Les cartes Arduino Leonardo et Micro utilisent un microcontrôleur bien différent des modèles UNO ou Mega, un ATmega32U4. De ce fait non seulement ces cartes n'ont plus besoin d'une puce faisant la liaison série/USB, mais elles peuvent également apparaître comme des périphériques USB sur-mesure. Les Arduino UNO semblent donc un peu en reste de ce point de vue, mais c'était sans compter un certain NicoHood et son HoodLoader2 ! Les Uno aussi peuvent devenir des périphériques USB. Suivez le guide !