Hackable

N°

Numéro

35

Initiez-vous aux FPGA à moindre coût !

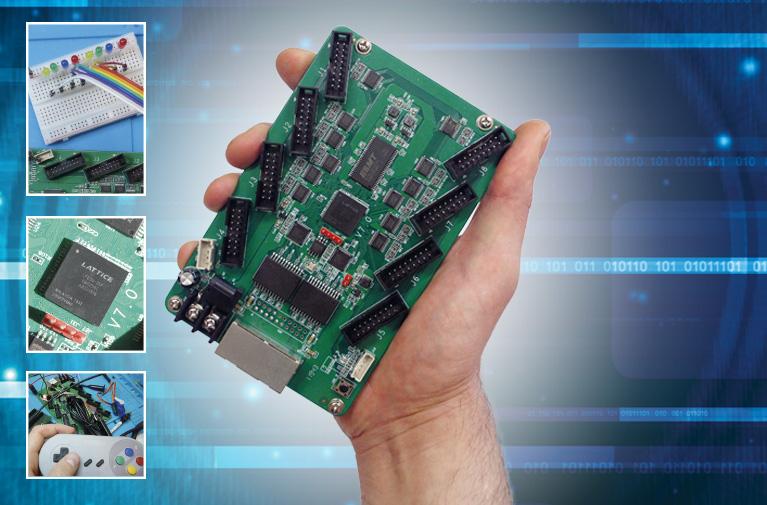

Dans cet article, nous allons vous proposer un Hack au sens noble du terme, qui consiste à détourner un produit de son usage prévu initialement pour en faire autre chose. Le produit en question est une carte de contrôle de panneaux de LED disponible pour 15 $ sur le site chinois de vente en ligne AliExpress. Il s’avère que la Colorlight 5A-75B est constituée d’un FPGA ECP5. Voilà qui peut faire un excellent kit de développement ECP5 à très bas coût.