Open Silicium

N°

Numéro

18

Concevez vos objets connectés avec des logiciels libres

Open Silicium

Cet article présente la mise en œuvre de l'extension Temps Réel dur Xenomai sur la carte ZedBoard qui est basée sur la dernière génération de circuits FPGA Zynq de Xilinx. Cet article fait suite à celui consacré à la mise en œuvre de Linux embarqué sur cette carte.

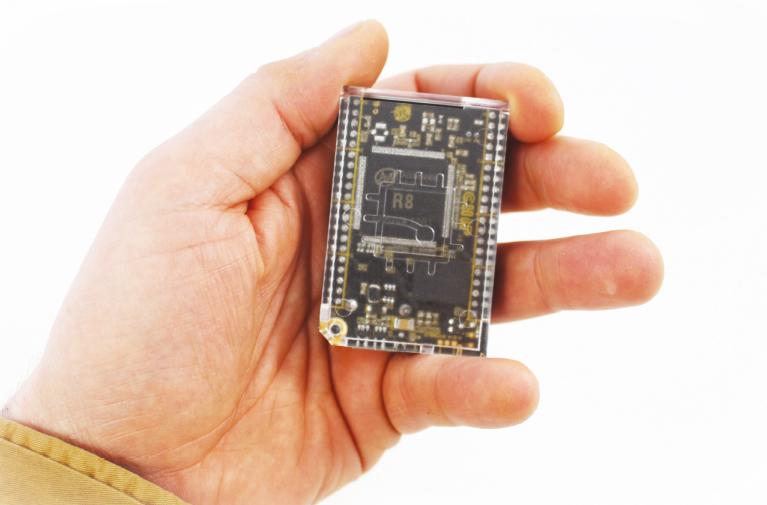

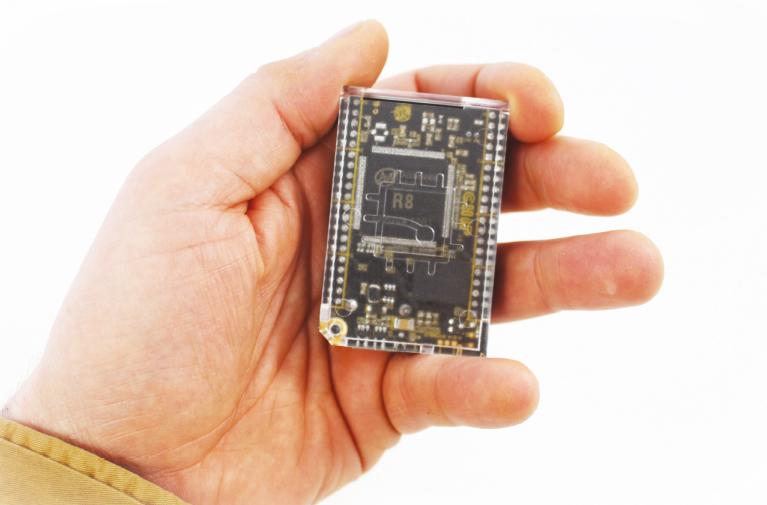

La variété des plateformes matérielles et logicielles pour l'Internet des objets (en anglais : Internet of Things, ou IoT) rend difficile le choix d'une bibliothèque de développement à utiliser. RIOT se présente comme le système d'exploitation « friendly » pour l'IoT en proposant une API uniforme pour une grande diversité de cartes. RIOT est économe en mémoire et en énergie et supporte les protocoles standards de communication pour l'IoT. Voici un tour d'horizon de RIOT et de ses possibles applications.

Après avoir linéarisé l'algorithme de décompression 3R (Recursive Range Reduction) [1] et expliqué les paradigmes de programmation et le style de codage [2], intéressons-nous à la réalisation matérielle. La traduction du JavaScript vers le VHDL étant prévue dès le début, le résultat est un circuit numérique très rapide (dès la première synthèse) occupant une place négligeable dans un FPGA.