Couverture

Open Silicium

N°

Numéro

16

Numéro

16

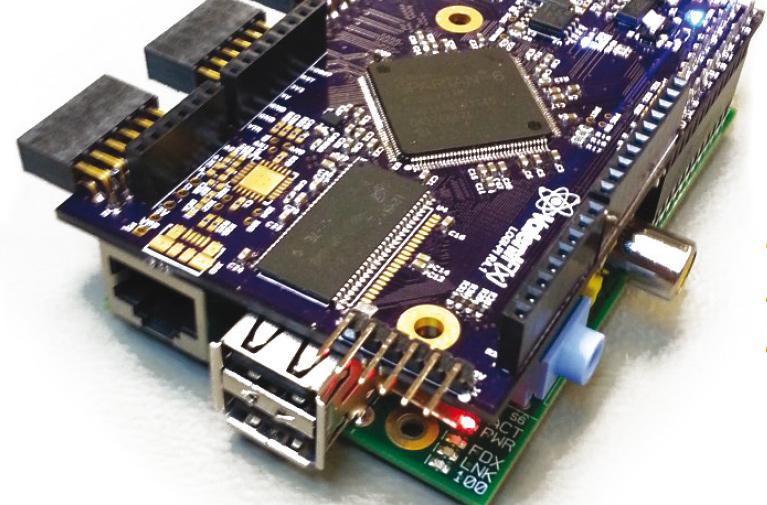

Initiation aux FPGA avec LOGI PI et Virtex-5

Temporalité

Octobre/Novembre/Décembre 2015

Dans ce numéro

Image v3

Article mis en avant

Résumé

Cet article a pour but de montrer la mise en œuvre du système sur silicium ou codesign sur composant programmable FPGA. Cette approche permet de répondre au problème...