Couverture

MISC

Hors-série N°

Numéro

20

Numéro

20

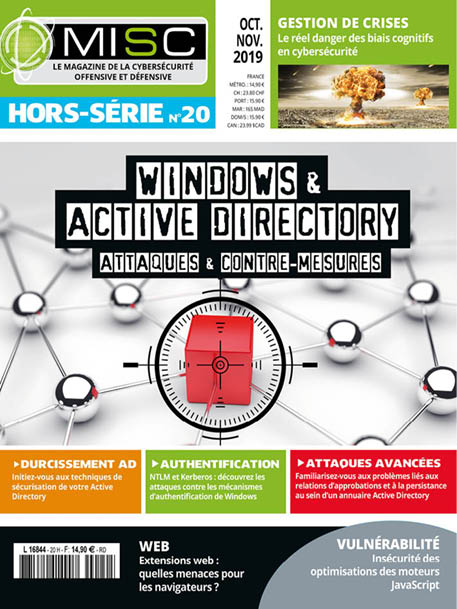

Windows & Active Directory : attaques & contre-mesures

Temporalité

Octobre/Novembre 2019

Dans ce numéro

Image v3

Article mis en avant

Résumé

Windows est un sujet vaste et la sécurité d’Active Directory est un domaine à part entière. Ces dernières années auront vu publier de nombreux travaux, naître et s’améliorer de nombreux outils, qu’il s’agisse de frameworks offensifs (pour de la post-exploitation avec le défunt empire ou PowerSploit par exemple) et défensifs : d’un côté en assistant l’audit (comme BloodHound) ou plus orientés sur le forensique (ADTimeline). Bref, le domaine est actif, la communauté grandissante, et l’intérêt toujours aussi fort.