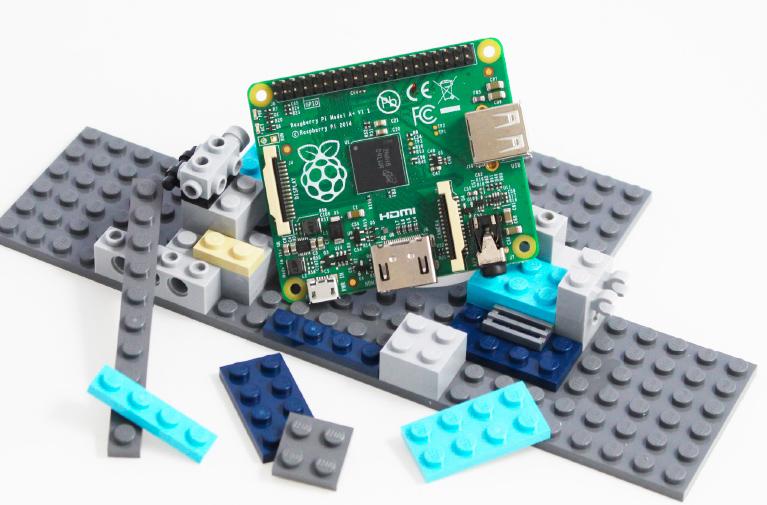

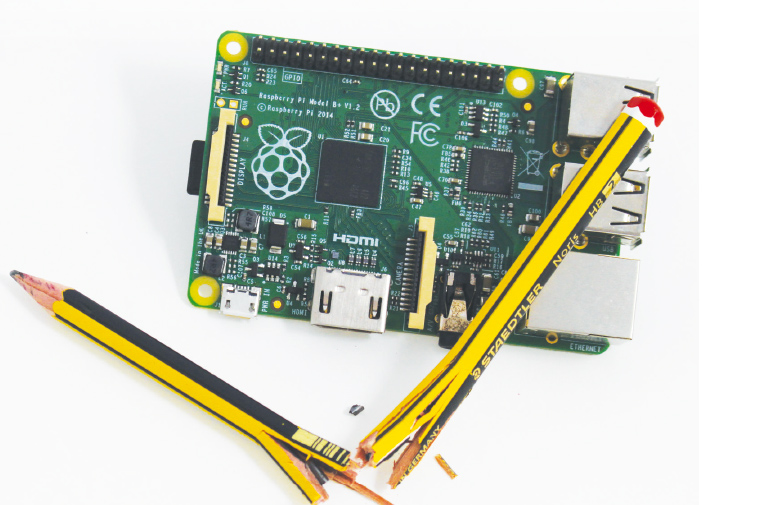

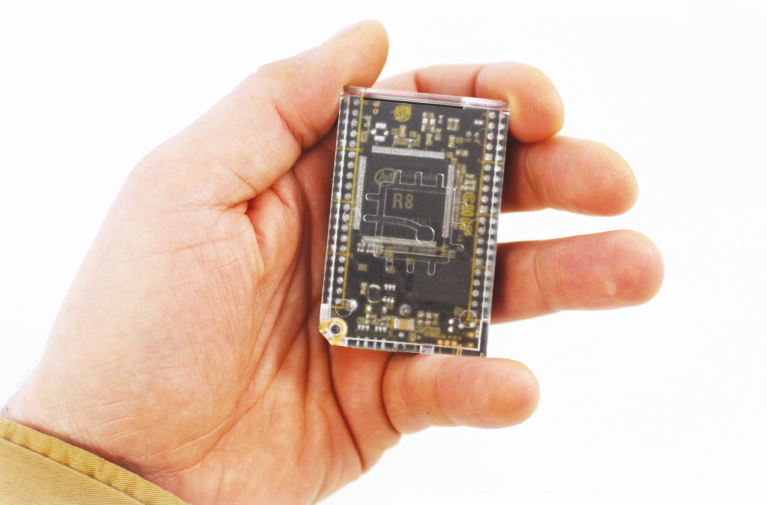

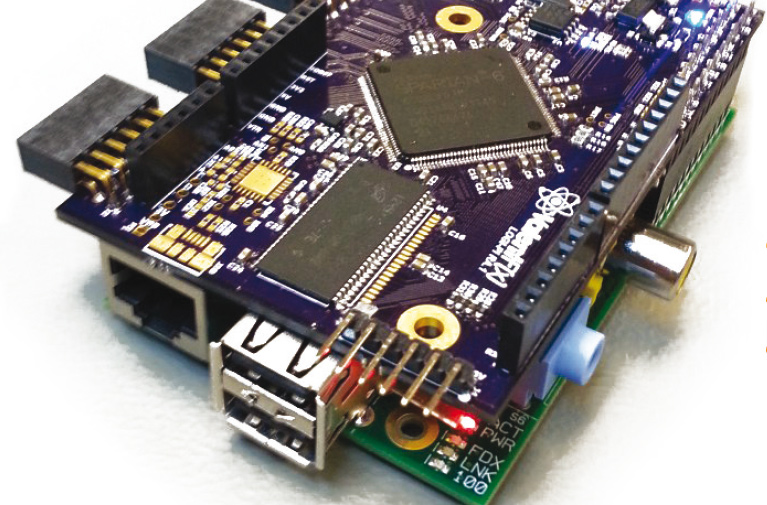

Bluetooth (Low Energy), Wifi, NFC, sont des mots qui deviennent de plus en plus prépondérants aujourd'hui. En effet, devant l'élan grandissant de l'Internet des objets (IoT), la connectivité sans fil devient un point essentiel pour les plateformes de développement. Après la Raspberry Pi, la Beagle Bone, la C.H.I.P, une petite dernière vient d'arriver sur ce marché.À travers ses connectivités et un encombrement extrêmement réduit, la WaRP7 se veut être une base solide pour le développement « IoT ».Cet article propose d'explorer, après une présentation de la WaRP7 et d'une partie génération d'images (Yocto/OE), la partie Bluetooth de celle-ci, au travers de la « command line » dans un premier temps, puis au travers de Qt5 pour finir.