Parmi les codes malicieux que l'on trouve de nos jours, il arrive que l'on rencontre un type de programmes assez particulier : les ransomwares. Un ransomware est une application qui va modifier la machine pour ensuite demander une rançon au propriétaire, afin de retrouver l'état initial de la machine.En général, tous les fichiers dont l'extension correspond à une liste intégrée au ransomware seront chiffrés à l'aide de la cryptographie (ou d'algorithmes maison plus ou moins performants) et les indications pour obtenir un outil de déchiffrement sont fournies par le malware.Il existe aussi des ransomwares qui bloquent toutes les applications excepté le navigateur internet pour pouvoir visiter un site web permettant de payer la rançon.Cet article présente l'un d'entre eux, trouvé mi-octobre, et qui est, comme nous allons le voir, très limité techniquement, pour ne pas dire, très basique.MD5 : FEC60C1E5FBFF580D5391BBA5DFB161A

1. Analyse du ransomware

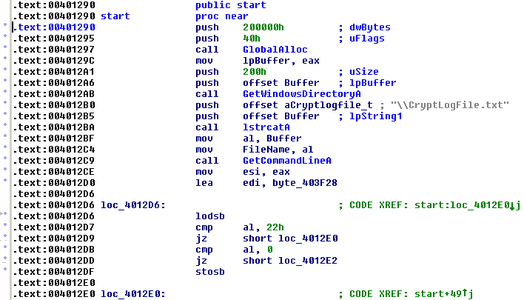

Notre exécutable n'est pas « packé » et ne contient aucune obfuscation. Il semblerait qu'il ait été programmé en assembleur.

Voici ce que l'on obtient après ouverture dans IDA :

Fig. 1 : Point d’entrée du ransomware

On notera la référence au fichier CryptLogFile.txt qui pourrait être un journal des fichiers « protégés » par le ransomware. L'appel des fonctions GetWindowsDirectoryA et lstrcatA nous indique le chemin complet du fichier...

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première