1. Le samedi de midi à minuit

Commençant maintenant à avoir de l'expérience, c'est cette fois-ci à l'heure et avec plus de sérénité que Florent Peyraud, président de l'association Linux Azur qui organise la conférence, a pu faire démarrer les festivités. Un petit-déjeuner (vue l'heure, tardif mais toujours bienvenu) attendait les participants avant la première vague de présentations.1.1 Éric Leblond – NuFW, le pare-feu authentifiant

Si vous êtes un lecteur régulier de GLMF, NuFW [3] ne devrait pas vous être inconnu, puisque Éric avait déjà écrit des articles pour présenter cette solution de filtrage globale, en particulier dans MISC n°18 [4] et dans GLMF n°84 [5] et 85 [6].

Éric rappelle les principes de base d'authentification et d'autorisation, brosse un historique rapide des pare-feu, et explique surtout en quoi ce modèle n'est plus vraiment en phase avec les nouveaux usages mobiles de l'informatique. En particulier, l'association de l'identité d'un utilisateur à des éléments bas niveau de la couche réseau (typiquement, son adresse IP) s'appuie sur des assertions fausses (une adresse IP ne peut être volée, une adresse MAC ne peut être changée). Cela peut de plus conduire à de gros problèmes, par exemple quand du NAT entre en jeu, et que, derrière une seule adresse IP, se cachent des centaines d'utilisateurs.

Répondant à une question du public, Éric note que 802.1x ne répond pas suffisamment aux problèmes posés, car si cette norme propose des mécanismes d'authentification avancés, elle nécessite que tous les équipements doivent le supporter, et par ailleurs fait l'assertion qu'un ordinateur est équivalent à un utilisateur, ce qui exclut les systèmes multi-utilisateurs (Citrix, TSE, Unix).

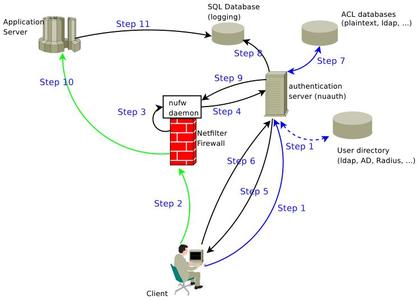

Éric détaille le fonctionnement de NuFW, en commençant par préciser que les standards TCP/IP sont respectés, afin d'éviter de provoquer des problèmes ou de créer des incompatibilités avec les autres programmes. Dans le cadre de NuFW, chaque connexion est authentifiée par l'utilisateur qui en est à l'origine, grâce au client qui tourne sur le poste. Celui-ci s'authentifie sur le serveur nuauth, qui lui-même s'appuie sur le système centralisé local (AD, LDAP, etc.). À l'ouverture d'une connexion, celle-ci est envoyée dans une queue NetFilter NFQUEUE, d'où nufw l'extrait pour interroger nuauth qui demande au client l'état de ses connexions. Ce dernier lui indique celles en état SYN SENT, nuauth vérifie les autorisations, logue l'accès et répond à nufw qui commande à NetFilter de laisser ou non passer le paquet.

Cela peut paraître lourd et complexe, mais cela ne s'effectue que pour les ouvertures de connexion, et, en pratique, cela n'entraîne un délai que de 15 ms. Éric annonce des performances de l'ordre de 2000 à 4000 ouvertures de connexion par seconde, sans login.

Éric reconnaît deux problèmes gênants : NuFW ne marche pas avec le NAT, mais il vaut mieux ça que laisser passer trop de monde, et il conseille donc l'utilisation d'un VPN ; et sans surprise, UDP.

Un point intéressant à noter est que NuFW remonte aussi le nom du programme qui se connecte, pour n'autoriser que certaines applications par exemple.

1.2 Pause déjeuner

Très sympathique pause déjeuner, consistant en sandwiches, cookies et autres gâteaux tous faits maison, qu'on pouvait acheter pour un prix modique, permettant ainsi de financer l'association. On pouvait même profiter du soleil sur la terrasse de la cafétéria.

1.3 Sébastien Tricaud – Picviz, trouvez une aiguille dans une botte de foin

Picviz [7] est un logiciel assez étonnant, pas très facile à expliquer, car basé sur des notions peu connues, mais qui gageront à l'être.

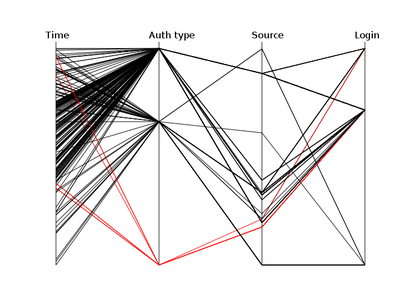

Le problème qui se posait à Sébastien était l'analyse des fichiers de logs. Comme tous les sysadmins, il en a beaucoup, et ce n'est pas pratique, car tous ces messages, peu ou pas structurés, représentent une grosse masse de données difficiles à filtrer, il a donc utilisé la technique des coordonnées parallèles, utilisée entre autres dans un algorithme d'évitement des collisions d'avions. C'est une technique de visualisation très puissante, adaptée pour fournir une représentation en N dimensions sur une infinité d'événements.

Logs d'authentification SSH. Les lignes en rouge sont des échecs.

Dans Picviz, le but est de représenter chaque événement dans un espace de valeurs, en colorisant les lignes en fonction de leur fréquence d'apparition, afin de faire ressortir les lignes isolées, caractéristiques d'événements qui sortent de l'ordinaire, par exemple des tentatives d'attaques ou des erreurs applicatives.

L'utilisation de Picviz s'inspire de celle de GraphViz, en utilisant un format nommé « PCV » qui ressemble un peu au dot. Typiquement, les données sont prémâchées par des programmes Perl qui produisent du PCV. Celui-ci peut ensuite être convertit en image par l'utilitaire pcv ou être manipulée de manière interactive avec la GUI en Python picviz-gui.

1.4 Raphaël Pinson – Gestion de configuration avec Augeas

Tout sysadmin ne sait que trop bien la profusion de fichiers dont regorge /etc, avec quasiment autant de syntaxes ou formats différents. Augeas [8] a été conçu pour répondre à cette problématique en offrant une manière unifiée d'éditer et de gérer tous les fichiers.

Plus précisément, les objectifs d'Augeas sont de réaliser une édition sur place des fichiers en préservant l'ensemble des données (y compris l'ordre et les commentaires), de fournir une présentation hiérarchique des données, de proposer une description des formats de façon sécurisée et indépendante du langage. Par ailleurs, Augeas se focalise sur l'édition, et est en train de se rapprocher de Config::Model qui fournit des mécanismes de création d'interfaces d'édition. Pour l'édition proprement dite, Augeas s'appuie sur la notion de « langage bidirectionnel », aussi nommé « lentille », capable de traiter les données aussi bien dans un sens que dans l'autre.

Disponible sur Linux et FreeBSD, en cours de portage sur Mac OS X, Augeas est une bibliothèque écrite en C et dispose de bindings en Perl, Python, Ruby, OCaml, Java... Elle est livrée avec la commande augtool, dont Raphaël fait une démonstration sur le fichier /etc/hosts. On note que, au démarrage, il charge l'ensemble des fichiers qu'il est capable de gérer, ce qui est un peu long. Il est prévu d'ajouter une option pour ne charger que certaines lentilles et fichiers.

Augeas étant basé sur des automates à états finis, il ne peut gérer que des fichiers réguliers, ce qui exclut pour le moment les fichiers de configuration complexes comme ceux d'Apache.

1.5 Christian Jodar – GCstar, gestionnaire de collections personnelles

Christian présente son logiciel Gcstar [9], un gestionnaire de collections personnelles, c'est-à-dire un logiciel permettant de gérer des collections de films, de livres, de jeux vidéo, de musiques ou de tout ce qu'on veut. Écrit en Perl et Gtk2, GCstar est très portable et est disponible aussi bien sur Linux que sur les différents BSD, Mac OS X et Windows.

Christian montre par des captures d'écran les différents modes d'affichage disponibles : fiche simple ou détaillée, par onglet, en liste de jaquettes, à la iTunes, etc. Il peut importer des collections depuis d'autres outils similaires (Tellico, Alexandria) et des informations depuis un très grand nombre de sources, en particulier de sites web.

GCstar propose une recherche multicritère très complète, dont on peut sauver les critères pour facilement créer des filtres rapides que l'on peut rapidement invoquer depuis un menu. On peut indiquer qu'un élément est emprunté, et envoyer des mails de rappels.

Par ailleurs, s'il comprend le support de plusieurs types de collections assez classiques (films, livres, musiques, jeux vidéo), l'intérêt de GCstar est qu'on peut facilement créer sa propre collection (de tire-bouchons électriques, de capsules de soda...) par quelques clics.

GCstar permet aussi d'exporter une collection dans différents formats : pages HTML à mettre en ligne ; archive .tar.gz comprenant toutes les informations, images incluses ; formats spécifiques (Tellico, Alexandria) ou génériques (CSV).

Railgun pour les uns, Tux pour les autres ! (photo par Jean Fernandes)

Enfin, et cela va plaire aux geeks, on peut réaliser plusieurs opérations depuis la ligne de commande, sans lancer l'interface graphique ;-)

1.6 Ateliers et exposants

À côté des présentations, on trouvait quelques ateliers, véritables petites formations aux outils majeurs du libre comme Gimp ou OpenOffice. Dans le hall principal, on pouvait manipuler un de ces fameux ordinateurs OLPC, qui était aussi montré plus avant dans une présentation consacrée au développement d'application en Smalltalk.

Par ailleurs, pendant la majeure partie de la journée, les gamers pouvaient s'affronter et s'exploser joyeusement sur des OpenArena. Les plus jeunes, quant à eux, s'exerçaient sur des jeux plus gentils comme SuperTux.

1.7 Soirée

Après avoir rangé et remis en ordre les salles de l'école Polytech, une bonne partie des participants sont allés dîner dans un restaurant de la route du bord de mer. Entre les évocations de l'effrayante évolution de l'informatique sur ces dernières années et du futur des logiciels libres, de nombreux trolls (mais courtois) se sont sans surprise invités, fort heureusement tempérés par un petit invité qui eut un joli succès ;-)

2. Conclusion

Encore une bonne journée pour l'ensemble des personnes qui ont participé à cette nouvelle édition de la Journée Méditerranéenne des Logiciels Libres, qui offre une nouvelle fois l'occasion aux membres de la communauté du libre du Sud et d'ailleurs de se rencontrer. Un grand bravo aux organisateurs. Souhaitons-leur bonne chance pour que l'année prochaine soit aussi un succès.

Liens

- Journée Méditerranéenne des Logiciels Libres 2008 – http://jm2l.linux-azur.org/

- Linux Azur – http://www.linux-azur.org/

- NuFW – http://www.nufw.org/

- LEBLOND (Éric),« Introduction à NuFW », MISC n°18, mars/avril 2005 – http://www.ed-diamond.com/produit.php?produit=384

-LEBLOND (Éric),« Présentation de NuFW », GNU/Linux Magazine France n°84, juin 2006 – http://www.ed-diamond.com/produit.php?produit=434

-LEBLOND (Éric),« NuFW et les interactions avec Netfilter », GNU/Linux Magazine France n°85, juillet 2006 – http://www.ed-diamond.com/produit.php?produit=436

- Picviz – http://www.wallinfire.net/picviz

- Augeas – http://augeas.net/

- GCStar – http://www.gcstar.org/

Ajouter à une liste de lecture

Ajouter à une liste de lecture