Afin de mettre en application les exigences de contrôle de conformité (article 24 du RGPD), les directions générales, qu’elles aient désigné ou non un Délégué à Protection des Données (DPD), doivent mettre en œuvre des contrôles concernant les répartitions de responsabilités entre les acteurs impliqués par le traitement et l’application de règles opposables, l’effectivité des droits des personnes concernées, la sécurité des traitements et la mise à disposition des éléments de preuve pour démontrer la conformité des traitements de données à caractère personnel.

Nous nous intéresserons ici à proposer une démarche de contrôle pragmatique permettant aux responsables de traitement et aux sous-traitants d’assumer leurs responsabilités.

1. Introduction

Le RGPD (Règlement Général sur la Protection des Données), en son article 24, impose au responsable de traitement de mettre en œuvre des mesures techniques et organisationnelles appropriées pour s'assurer et être en mesure de démontrer que les traitements sont effectués conformément au règlement. Ces mesures sont réexaminées et actualisées si nécessaire.

Afin de mettre en application les exigences du RGPD, les directions générales doivent faire réaliser des contrôles afin de s’assurer du respect du règlement, et d'autres dispositions du droit de l'Union ou du droit national, en matière de protection des données et des règles internes ou du sous-traitant en matière de protection des données à caractère personnel, y compris en ce qui concerne la répartition des responsabilités, la sensibilisation et la formation du personnel participant aux opérations de traitement, et les audits s'y rapportant (extrait du RGPD – art. 39).

Nous nous attacherons ici à proposer une démarche structurée et cohérente avec la sécurité du système d’information, à adapter en fonction du niveau de maturité effectif de l’organisme en termes de protection de la vie privée et de sécurité des données personnelles.

2. Principes directeurs

Le principe directeur à respecter en matière de contrôle doit être basé sur la séparation des pouvoirs et devoirs, de définitions de règles, de mise en œuvre et de contrôles.

La direction générale responsable des traitements doit faire définir les politiques et règles appropriées pour la mise en place des traitements de données à caractère personnel.

Le DPD définit les politiques, les règles et les instructions relatives aux traitements de données. Dans le cas où l’organisme (privé) n’aurait pas désigné de DPD, la responsabilité de la formalisation des règles incombe au chef de projet chargé de la mise en conformité des traitements.

Les directions métiers appliquent les politiques et les règles. Elles devront néanmoins réaliser leurs propres contrôles afin de réunir les premiers éléments d’analyse de la conformité ou pour fournir aux acteurs chargés des contrôles (DPD ou le service en charge) des éléments d’audit de premier niveau.

La DSI ou le sous-traitant met en œuvre les traitements de données en appliquant les règles, les politiques appropriées définies par le DPD, les instructions formalisées par les directions métiers au titre de l’article 28 du RGPD et les exigences de sécurité identifiées par le RSSI (s’il en existe un) et le DPD.

Le DPD contrôle l’application des règles de protection de la vie privée et de sécurité des données à caractère personnel. Il s’appuie sur le RSSI, s’il est nommé pour le contrôle de la bonne application des règles de sécurité.

Le DPD ne réalise pas de mise en œuvre de traitement ; il définit les règles, que les directions métiers doivent respecter ; le DPD peut ainsi contrôler leur application. Le RSSI ne réalise pas de mise en œuvre de traitement ; il définit les règles que les maîtres d’œuvre internes (par exemple, la DSI) ou externes (tel qu’un sous-traitant) doivent mettre en œuvre ; le RSSI peut ainsi contrôler leur application.

La direction du contrôle ou de l’audit interne ne réalise pas de mise en œuvre, elle peut donc réaliser ou participer à des contrôles.

3. Les niveaux de conformité et de maturité effectifs et cibles

Nous proposons d’évaluer le niveau de conformité et de maturité de l’organisme en s’inspirant de la norme ISO 21827 qui définit des niveaux de maturité, dits « cumulatifs », de la gestion de la SSI.

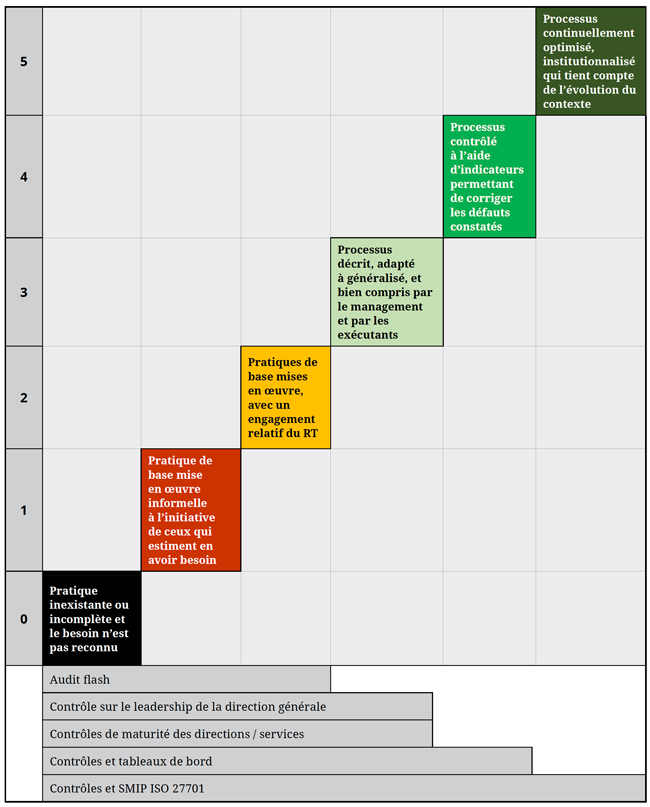

La métrique utilisée dans le cadre de l’analyse du niveau de maturité cible à atteindre est basée sur une échelle de maturité à 6 niveaux définis selon les termes suivants dans le tableau ci-dessous. La conformité au RGPD nécessite l’atteinte a minima du niveau 4, voire pour certains organismes le niveau 5.

4. La démarche

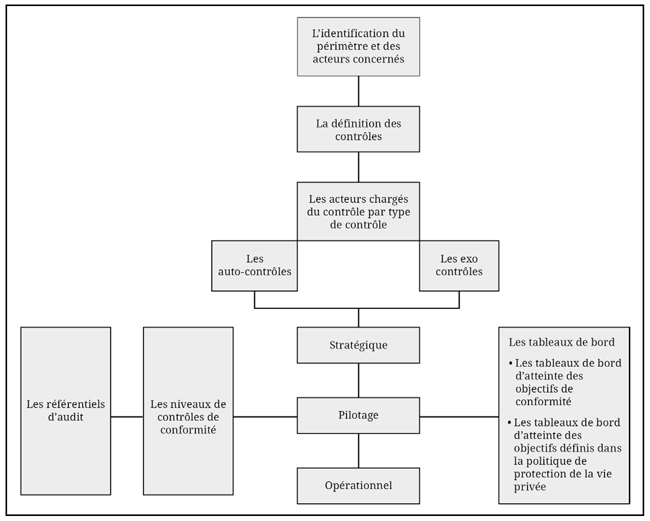

Afin de faciliter la lecture de la démarche, nous proposons d’utiliser le vocabulaire utilisé dans le RGPD. La démarche présente donc des contrôles. Nous proposons dix contrôles qui s’appuieront sur des référentiels d’audits.

5. L’identification du périmètre et des acteurs impliqués

Il s’agit de définir le périmètre métier, technique et organisationnel des contrôles afin de cadrer ces derniers sur les traitements de données ainsi que les acteurs impliqués.

Il peut s’agir de la personne physique responsable du traitement, ou des coresponsables de traitement définissant de manière conjointe la finalité et les moyens nécessaires au traitement, des directions métiers déléguées par le responsable du traitement pour la mise en place des traitements, des collaborateurs chargés du respect des règles pratiques et opérationnelles, des services internes chargés de la mise en œuvre des traitements (classiquement la DSI ou les services généraux), ou des prestataires externes sous-traitants, mais aussi du RSSI ou du DPD.

6. La définition des contrôles

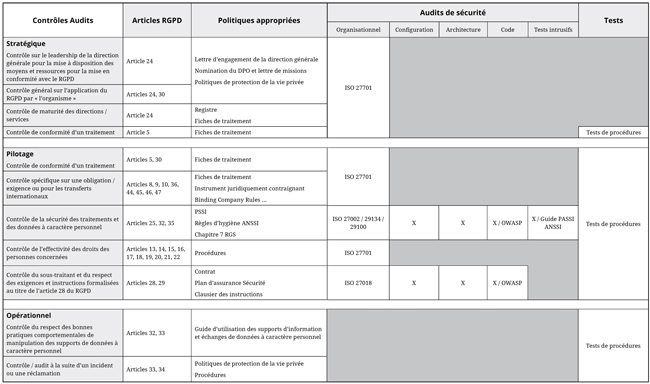

Afin de formaliser une approche pragmatique, mais couvrant l’ensemble des exigences de conformité, nous proposons dix types de contrôles, présentés dans le tableau ci-dessous.

Il est important de souligner que le niveau de conformité et d’efficacité minimal à atteindre, le niveau 4 sur le tableau des niveaux de maturité, nécessite de passer les contrôles :

- Contrôle sur le leadership de la direction générale ;

- Contrôles de maturité des directions/services.

Les organismes à faible niveau de maturité (niveaux 0, 1, 2, 3) en termes de conformité seront contrôlés par des audits « flash » constitués classiquement par le contrôle global du référentiel d’exigences de bonne gouvernance conçu par la CNIL dans le cadre de l’ancienne labellisation. L’objectif de ce contrôle est essentiellement de récupérer du budget et des ressources pour se mettre en ordre de bataille. L’objectif n’est pas d’analyser les multiples non-conformités, mais plutôt de formaliser un plan d’actions ou de mise en conformité.

Les organismes positionnés aux niveaux 4 ont atteint un grand niveau de conformité. Le souci est de suivre avec des indicateurs précis issus des contrôles présentés ci-dessous, consolidés dans des tableaux de bord de contrôle de conformité, mais aussi d’atteinte d’objectifs définis par le responsable du traitement.

Les tableaux de bord devront être adaptés à chaque niveau de la voie fonctionnelle vie privée (le niveau stratégique pour la direction générale, le niveau pilotage pour le comité de pilotage regroupant la direction générale, le DPD, le RSSI, la DSI et les directions métiers déléguées, le niveau opérationnel pour la direction métier et ses services).

La voie fonctionnelle vie privée (comme la voie fonctionnelle sécurité système d’information) est constituée par un canal non hiérarchique, reliant le responsable du traitement et le DPD avec ses éventuels relais. Elle est un élément essentiel de la gouvernance vie privée et protection des données personnelles. Elle permet non seulement de solliciter le DPD pour obtenir des éléments d’arbitrage, de gérer les dérogations éventuelles et par-dessus tout de faciliter la notification d’incidents en évitant les ressentis potentiels de « culpabilité » ou de « délation ». Elle permet au DPD et à ses relais éventuels de réaliser leur mission en toute indépendance, comme l’exige le RGPD. En cas de non-conformité grave et d’alerte par le DPD au responsable du traitement, sans réponse de sa part, ou pire de pression exercée, le DPD utilise la voie fonctionnelle qui le relie jusqu’à l’autorité de contrôle pour alerter de la non-conformité impactant la vie privée des personnes concernées.

Les contrôles et leurs niveaux de consolidation (voir le tableau ci-après : Stratégique, Pilotage, Opérationnel) dans les tableaux de bord, ainsi que les destinataires, et la périodicité doivent être identifiés pour chaque niveau de suivi et leurs conceptions décrites dans des procédures adaptées.

Les organismes visant le niveau 5 utiliseront aussi des tableaux de bord de contrôle de conformité et d’atteinte d’objectifs dans le cadre d’un Système de Management des Informations Personnelles (SMIP ISO 27701), voir MISC n°107 [1]. La mise en place de contrôle continu et « dynamique » dans le cadre d’un SMIP ISO 27701 nécessite un grand niveau de maturité et un volontarisme très fort de la part de la direction générale.

7. Les acteurs chargés du contrôle

Les acteurs en charge des contrôles de conformité au RGPD sont premièrement le DPD, qui est clairement chargé par la réglementation de cette mission. Si le DPD n’est pas nommé, c’est le chef de projet chargé de la conformité à qui revient cette mission. Il faut considérer cet acteur DPD ou chef de projet conformité comme a minima indispensable. Pour le DPD cette mission est obligatoire. La non-réalisation de la mission de contrôle peut conduire à de graves non-conformités et d’importants défauts de sécurité pouvant entraîner la responsabilité pénale du responsable de traitement.

À ce premier acteur essentiel, il est nécessaire d’identifier deuxièmement le RSSI, nommé, en fonction du niveau de maturité effectif de l’organisme en sécurité système d’information traitant des données à caractère personnel. En effet le RSSI, s’il est nommé, sera sans doute plus à l’aise pour contrôler les dispositifs de sécurité ou pour réaliser une investigation, à la suite d’une violation de données à caractère personnel, consécutive, par exemple à une intrusion dans le système d’information traitant les données personnelles.

Dans les organismes matures habitués à réaliser des contrôles et des audits consécutifs au respect d’obligations légales ou réglementaires (tels que les contrôles Solvency 2, Sarbanes Oaxley, Bâle 3…), le service d’audit doit aussi participer aux contrôles de conformité.

Mais il ne faut pas oublier les directions métiers, chargées elles aussi de réaliser leurs contrôles, car elles sont déléguées par le responsable des traitements de la mise en place conforme de ces traitements. La DSI ou le sous-traitant sont chargés de la mise en œuvre opérationnelle et technique des traitements, ils doivent donc aussi assurer leurs propres contrôles. Il s’agit ici « d’auto-contrôles ».

8. Les référentiels d’audit

Les contrôles pourront se référer aux articles RGPD, aux Politiques appropriées définies par le DPD pour le responsable des traitements, aux procédures, aux instructions ou clauses de contrats de sous-traitance, aux audits de sécurité et aux résultats de tests.

Conclusion

Les réponses aux audits dans le cadre des contrôles doivent être accompagnées d’éléments de preuve (article 24).

Chaque contrôle est adapté à chaque type ou niveau de la « voie fonctionnelle protection de la vie privée ». Ils sont des atouts majeurs pour suivre et améliorer non seulement la conformité, mais aussi pour analyser l’atteinte d’objectifs définis dans la politique de protection de la vie privée définie par la direction générale.

Les objectifs de protection de la vie privée définis dans la politique de protection de la vie privée sont classiquement (attention, ces objectifs sont mentionnés à titre d’exemple, ils doivent être adaptés en fonction des contextes et des niveaux de maturité effectifs), voir l’article déjà paru dans MISC [2], « comment concevoir son référentiel protection de la vie privée en cohérence avec le référentiel SSI » :

- La classification exhaustive des données à caractère personnel ;

- L’obligation de formalisation des registres des traitements, des demandes d’exercices de droit des personnes concernées et de notifications de violations de données à caractère personnel ;

- L’effectivité des droits des personnes concernées ;

- Le renforcement de la culture « protection de la vie privée » ;

- La définition des prérogatives pour engager contractuellement le sous-traitant ;

- La sécurité des données et des traitements ;

- L’évolution et le contrôle de la politique...

Le niveau d’atteinte de chaque objectif n’est pas directement mesurable, aussi le DPD dans la politique de protection de la vie privée devra définir des sous-objectifs mesurables. Les résultats des contrôles pourront ainsi permettre de mesurer la conformité, mais aussi le niveau d’efficacité pour atteindre l’objectif.

Les indicateurs utilisés pour mesurer l’atteinte des objectifs et des sous-objectifs mesurables sont classiquement :

- Le nombre de directions métiers ayant classifié les données à caractère personnel et les traitements associés ;

- Le nombre de traitements entièrement référencés dans le registre ;

- Le niveau de complétude du registre ;

- Le nombre de traitements conformes ;

- Le nombre de services respectant les procédures et les moyens spécifiques aux traitements des données sensibles ou perçues comme sensibles ;

- Le nombre de traitements respectant les exigences réglementaires consécutives à la législation concernant les droits des personnes concernées ;

- Le pourcentage de règles de sécurité conformes ;

- Le pourcentage de collaborateurs sensibilisés et la périodicité des formations ou ateliers de sensibilisation ;

- Le nombre de contrôles.

Ainsi, la réalisation des tableaux de bord permet de donner une vision synthétique et précise du niveau de conformité et d’atteinte des objectifs.

Pour le niveau stratégique, la mise en place d'un tableau de bord permet :

- De suivre l'application de la réglementation et de la politique de protection de la vie privée ;

- De préparer les choix de mise en place des ressources (définition de priorités, réévaluation de la menace et du risque).

Pour le niveau de pilotage, la mise en place d'un tableau de bord permet :

- De contrôler la réalisation des objectifs par les niveaux opérationnels ;

- D’améliorer la conformité et la qualité de service.

Pour le niveau opérationnel, la mise en place d'un tableau de bord permet :

- De préciser les besoins opérationnels à mettre en œuvre ;

- De mesurer la production et les efforts entrepris pour atteindre les objectifs visés en matière de conformité et d’efficacité ;

- De motiver et dynamiser les équipes.

Ajouter à une liste de lecture

Ajouter à une liste de lecture