L’article 32 du RGPD formalise clairement non seulement les exigences organisationnelles et techniques de sécurité à apporter aux traitements de données à caractère personnel afin de limiter les risques sur la vie privée pour les personnes concernées, mais aussi les exigences d’évaluation et d’amélioration continue permettant de tester et de contrôler régulièrement la conformité et l’efficacité des mesures juridiques et de sécurité. Nous nous intéresserons à synthétiser la nouvelle norme ISO 27701 (août) 2019) formalisant les exigences d’un Système de Management des Informations Privées (SMIP) dans un but d’amélioration continue des mesures organisationnelles et techniques pour assurer la sécurité des traitements de données à caractère personnel. Nous montrerons comment l’implémentation du SMIP permettra aux organismes d’assurer leurs devoirs de conformité au RGPD, d’amélioration continue voire de certification.

1. Le Système de Management de Protection des Informations Privées SMIP

Afin de protéger les libertés fondamentales et la protection de la vie privée des personnes physiques, le Règlement Général pour la Protection des Données à caractère personnel exige que les responsables de traitement ou les sous-traitants adoptent des mesures organisationnelles et techniques pour réduire les risques de non-conformité, d’indisponibilité, de perte de confidentialité ou d’intégrité sur les traitements et les données. Mais les exigences ne s’arrêtent pas à une simple mise en conformité ou de sécurisation. Les organismes doivent non seulement être en mesure de démontrer qu'ils respectent le Règlement, mais aussi et surtout de prouver qu’ils testent, analysent et évaluent régulièrement l'efficacité des mesures organisationnelles et techniques pour assurer la sécurité des traitements.

Afin d’aider les organismes dans cette démarche, le normalisateur a élaboré la nouvelle norme ISO 27701 en prenant comme base de réflexion la norme ISO 27001 qui définit les règles d’implémentation d’un Système de Management de la Sécurité de l’Information (SMSI).

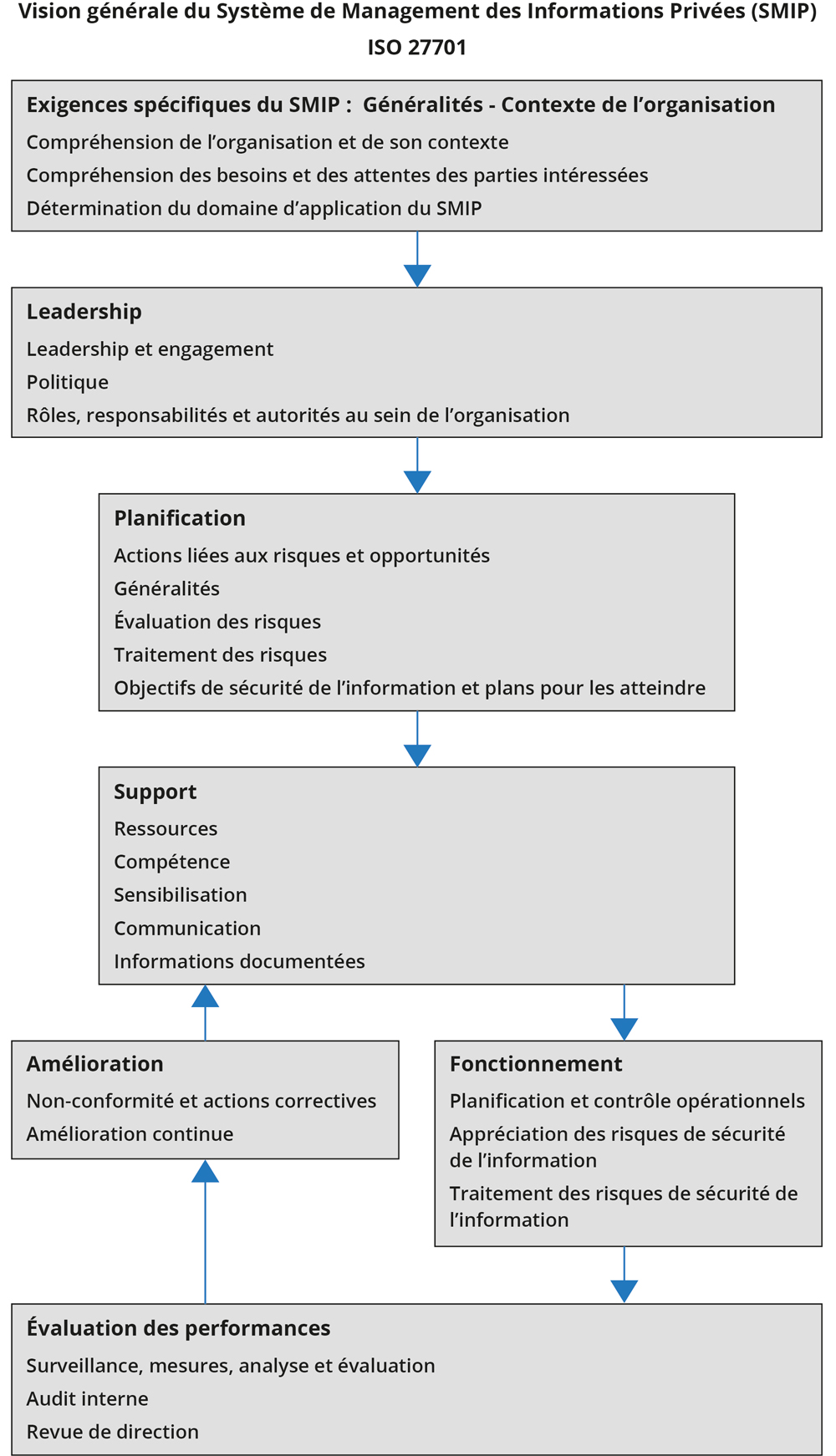

La norme ISO 27701 reprend donc la logique d’amélioration continue du SMSI ISO 27001 pour la compléter et la préciser dans le contexte de protection de la vie privée. Elle permet donc d’établir un Système de Management des Informations Privées (SMIP), traduction littérale de Privacy Information Management System (PIMS).

Elle s’adresse aussi bien aux responsables de traitements qu’aux sous-traitants.

La norme ISO 27701 reprend donc le « socle » de la norme ISO 27001 tout en l’adaptant et le complétant pour répondre aux besoins et objectifs de protection de la vie privée. Elle applique la structure de haut niveau, les titres de paragraphe, le texte, les termes communs et les définitions fondamentales d’un système de management.

Cette approche commune et normée entre les systèmes de management sera particulièrement utile aux organismes qui choisiraient de mettre en œuvre un système de management unique pour répondre aux exigences de plusieurs normes de système de management comme les SMCA (Système de Management de Continuité de l’Activité ISO 22301 ou les Systèmes de Management de la Qualité ISO 9001…).

Le lecteur devra être néanmoins vigilant dans l’analyse globale de la norme pour le SMIP. Si les têtes de chapitre sont les mêmes entre le SMSI et le SMIP, la numérotation des chapitres est différente et peut être trompeuse. Dans le SMSI, chaque étape - de l’étude du contexte à l’étape d’amélioration - est numérotée dans les chapitres de 4 à 10. Alors que dans le SMIP les étapes sont toutes rassemblées dans le chapitre 5.

Nous alertons par ailleurs le lecteur sur le besoin d’attention pour mettre en cohérence les termes utilisés dans la norme (voire les normes si on parle des SMIP et SMSI), le RGPD et les traductions. Par exemple, la version anglaise du RGPD nomme la personne concernée Data Subject alors que la norme ISO 27701 utilise le terme de Personaly Identifiable Information Principal.

Il convient en outre de souligner que le terme privacy n’est pas utilisé au sens littéral privé puisqu’il est clair qu’une donnée à caractère personnel peut être publique ou privée. Ce sont les traitements (collecte, utilisation, transfert, stockage, destruction) qui potentiellement peuvent porter atteinte aux libertés fondamentales et à la vie privée.

1.1 Contexte de l’organisation

À cette étape, l’organisme responsable de traitement ou sous-traitant doit identifier les enjeux externes et internes pertinents qui influent sur la capacité de la direction à obtenir les résultats attendus de son système de management.

La norme ISO 27001 pour le SMSI est dans une logique d’amélioration continue pour atteindre des objectifs mesurables comme par exemple la réduction des temps d’indisponibilité, la réduction des coûts ou la réduction du nombre d’incidents.

La logique de la présente norme ISO 27701 pour le SMIP est un peu différente à cette étape, il s’agit non seulement de mesurer les enjeux pour l’organisme, mais aussi, et surtout pour les personnes concernées.

Il s’agit de prendre en compte la législation pour la protection de la vie privée, les règlements, les décisions de justice applicables, les exigences contractuelles et les bonnes pratiques de gouvernance.

À cette étape, il est fondamental de bien identifier puis de bien comprendre les fondements juridiques des traitements et les exigences consécutives, puis de formaliser les droits et les devoirs respectifs du responsable de traitement, des éventuels co-responsables, des sous-traitants et bien évidemment des personnes concernées.

Ces responsabilités devront être rappelées dans des politiques appropriées selon les termes du RGPD. Le lecteur pourra s’appuyer sur l’article paru dans MISC « Comment concevoir son référentiel de protection de la vie privée en cohérence avec le référentiel SSI ? » [1] pour plus de détails.

Nous alertons le lecteur sur un point important qui concerne cette étape : il s’agit de la définition du périmètre du SMIP.

En effet, certains abus de communication ont été parfois commis par le passé concernant les SMSI. Certains communicants ont annoncé la certification ISO 27001 de leur système d’information alors qu’il s’agissait d’une certification d’un petit périmètre de leur SI.

Dans le contexte de la protection de la vie privée, il est probable que les organismes s’attacheront à mettre en place leur SMSI traitement par traitement ou famille de traitement par famille de traitement. Il est probable que les organismes en B to C prioriseront la mise en place d’un SMIP puis d’une certification de leur SMIP afin de se différencier de la concurrence.

La réalisation de cette étape doit être mise en cohérence avec les exigences du RGPD définies dans les articles 24 concernant les devoirs des responsables de traitements, 28 pour les responsabilités des sous-traitants, 25 pour la protection des données dès la conception et la protection des données par défaut, 32 pour la sécurité, 35 pour les Analyses d'Impacts relatives à la Protection des Données (AIPD), 40, 41 pour les codes de conduite, 42 pour la certification, 31 pour la coopération avec l'autorité de contrôle (CNIL pour la France) et 36 pour les éventuelles consultations préalables.

1.2 Leadership

Pour tous les systèmes de management, il est indispensable que la direction fasse faire preuve de leadership et d’affirmation de son engagement en définissant une politique avec des objectifs compatibles avec son orientation stratégique.

La direction devra s’assurer que les exigences liées au système de management de protection des données à caractère personnel sont intégrées aux processus métiers de l’organisation.

Elle devra contrôler que les responsabilités des rôles concernés pour la protection de la vie privée sont attribuées et communiquées au sein de l’organisation. Elle aura désigné un Délégué à la Protection des Données ou désignera un chef de projet dédié au SMIP pour s’assurer que le système de management de protection des données à caractère personnel est conforme aux exigences de la norme et pour lui rendre compte de son efficacité.

Par-dessus tout, la direction devra s’attacher à contrôler que le système de management produit le ou les résultats escomptés, c’est-à-dire la conformité et la sécurité des traitements de données à caractère personnel identifiés comme partie intégrante du périmètre du SMIP.

1.3 Planification

Lors de cette étape, l’organisme doit tenir compte des enjeux et des exigences identifiés lors de l’étude du contexte puis déterminer les risques et opportunités qui nécessitent d’être abordés pour s’assurer que le système de management peut atteindre le ou les résultats escomptés. Il s’agit d’empêcher ou limiter les effets indésirables puis d’appliquer une démarche d’amélioration continue.

L’organisme doit planifier les actions à mener pour traiter les risques et les opportunités ainsi que la manière d’intégrer ces actions au sein des processus du système de management et enfin pour évaluer leurs efficacités.

Nous attirons l’attention du lecteur sur une différence importante entre le SMSI et le SMIP. Les risques concernant le SMIP concernent la vie privée et les libertés fondamentales des personnes physiques identifiables directement ou indirectement par des données à caractère personnel alors que classiquement, les SMSI sont conçus pour réduire les risques opérationnels, voire juridiques pour l’organisme.

Cette différence est très marquée par les grilles d’évaluation ou d’acceptation des risques. En effet, les organismes pratiquent depuis plus ou moins longtemps ce type de grille souvent issue des réflexions MEHARI ou EBIOS, alors que les grilles d’évaluation des risques pour les libertés fondamentales et la vie privée sont parfois issues de la norme ISO 29134 et plus classiquement des propositions de la CNIL.

Nous suggérons au lecteur le plus grand pragmatisme et le refus du dogmatisme en fonction du niveau de maturité de sa structure, de l’avancement dans son projet et de ses contraintes. En fonction des contextes, une grille sera imposée pour l’ensemble sécurité de l’information et protection de la vie privée ou au contraire on pourra imposer deux grilles puisque justement les objectifs sont tout à fait différents.

Dans un deuxième temps de cette étape, l’organisme doit définir et appliquer un processus de traitement des risques pour choisir les options de traitement des risques appropriées.

Il s’agit alors de déterminer toutes les mesures nécessaires à la mise en œuvre des options de traitement des risques de sécurité (réduction, refus, acceptation, transfert).

La norme ISO 27701 reprend donc les mesures de l’annexe A de la norme ISO 27001 présentées sous forme d’exigences issues des recommandations de la norme ISO 27002.

C’est ici que la norme ISO 27701 apporte le plus d’exigences complémentaires par rapport à l’annexe A de la norme ISO 27001. Elle spécifie pour les 14 thèmes de la norme 27001 des exigences particulières pour la sécurité des données à caractère personnel. Ces exigences doivent être appliquées pour les responsables de traitement ou les sous-traitants.

|

27002 :2013 Domaines d’exigences Annexe A de l’ISO 27001 |

Chapitre de ISO 27701 Contenant des mesures additionnelles pour les données à caractère personnel |

Principaux articles RGPD |

|

Politique de sécurité |

6.2 |

Responsabilité du responsable de traitement, 24 Nomination d’un représentant, 27 |

|

Organisation |

6.3 |

Désignation, missions et fonctions du DPD, 37, 38 et 39 |

|

Ressources humaines |

6.4 |

|

|

Gestion des actifs |

6.5 |

Registre des traitements 30 |

|

Authentification et contrôle des accès |

6.6 |

Principes relatifs au traitement de données à caractère personnel, 5 et sécurité du traitement 32

Protection des données dès la conception et protection des données par défaut, 25 |

|

Cryptographie – Chiffrement |

6.7 |

|

|

Sécurité physique et environnementale |

6.8 |

|

|

Sécurité liée à l'exploitation |

6.9 |

|

|

Sécurité des communications |

6.10 |

|

|

Acquisition, développement et maintenance des systèmes |

6.11 |

|

|

Gestion des fournisseurs |

6.12 |

Responsabilités du sous-traitant 25 |

|

Gestion des incidents |

6.13 |

Principes relatifs au traitement de données à caractère personnel, 5 Notification à l’Autorité de contrôle d’une violation de donnée à caractère personnel 33 Communication à la PC d'une violation de données à caractère personnel 34 |

|

Gestion de la continuité d'activité |

6.14 |

Sécurité du traitement 32 |

|

Conformité |

6.15 |

Responsabilité du responsable du traitement 24 Sécurité du traitement 32 |

Ces exigences sont complétées en outre par deux chapitres définissant les exigences respectives des responsables de traitement et des sous-traitants, concernant non plus la sécurité des données à caractère personnel, mais essentiellement l’identification du fondement juridique des traitements, article 6, le consentement article 7, le droit des personnes, les devoirs d’information, articles 12, 13, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, les devoirs des responsables de traitement et des sous-traitants, 24 et 28, les rôles et devoirs respectifs dans les AIPD, les transferts de données à caractère personnel vers des pays tiers ou à des organisations internationales, articles 45 à 49.

Le lecteur se rapprochera à nouveau de l’article dans MISC précité « Comment concevoir son référentiel de protection de la vie privée en cohérence avec le référentiel SSI ? » [1] pour la conception du référentiel documentaire exigé lors de cette étape.

1.4 Support

Cette étape est tout aussi importante. Les précédentes formalisent le contexte, les exigences réglementaires, le périmètre du système de management, les objectifs, une formalisation des risques pouvant les altérer et un engagement de la direction générale pour l’application des mesures pour les traiter.

Celle-ci doit permettre au responsable du traitement ou au sous-traitant d’identifier et de fournir les ressources nécessaires à l’établissement, la mise en œuvre, la tenue à jour et l’amélioration continue du système de management de sécurité des données personnelles. Conformément à la norme ISO 27701, la direction doit fournir les moyens et les ressources pour réaliser la sensibilisation, la communication, voire si nécessaire l’acquisition de compétences.

Elle conditionne donc le succès opérationnel de tout système de management. Elle est en totale cohérence avec les devoirs des organismes, responsables de traitement ou sous-traitants, formalisés dans le RGPD.

1.5 Fonctionnement

Le responsable de traitement ou le sous-traitant doit planifier, mettre en œuvre et contrôler les processus nécessaires à la satisfaction des exigences liées à la sécurité des données à caractère personnel définies lors de l’étape « contexte ». Ces organismes doivent réaliser les actions déterminées lors de l’étape « planification ».

Le besoin de preuve de la conformité et de la sécurité mis en avant dans le RGPD et dans la norme SMIP doit être géré par la conservation des documentations adaptées pour avoir l’assurance que les processus ont été suivis comme prévu.

L’organisation doit contrôler les modifications prévues, analyser les conséquences des modifications imprévues et, si nécessaire, mener des actions pour limiter tout effet négatif.

L’organisation doit s’assurer que les processus externalisés sont définis et contrôlés.

C’est lors de cette étape que les organismes doivent réaliser des appréciations de risques puis le traitement de ces risques de sécurité sur les données à caractère personnel à des intervalles planifiés ou quand des changements significatifs sont prévus ou ont lieu.

Dans le cadre des SMSI, la norme ISO 27005 est utilisée pour la cartographie des risques pour l’organisme, elle est classiquement déclinée par les méthodes MEHARI, EBIOS ou « maison ». Pour le SMIP, la norme ISO 29134 est utilisée pour cartographier les risques pour la vie privée. Il semblerait que la méthode EBIOS implémentée dans le logiciel PIA, « Private Impact Assessment » s’impose.

Le lecteur se rapprochera de l’article dans MISC « AIPD et maturités d’entreprise » [2] pour l’analyse des modes de conduite d’AIPD en fonction des contextes des organismes.

1.6 Évaluation des performances

Les organismes doivent ici évaluer les performances et l’efficacité du SMIP.

Ils doivent déterminer ce qu’il est nécessaire de surveiller et de mesurer, les méthodes de surveillance, de mesure, d’analyse et d’évaluation, selon le cas, pour assurer la validité des résultats.

Des audits internes à intervalles planifiés doivent permettre de recueillir les éléments permettant de déterminer si le SMIP est conforme aux exigences propres de l’organisation, de la norme ISO 27701 et à la réglementation.

Ces audits analyseront si le SMIP est efficacement mis en œuvre et tenu à jour. Ils devront être planifiés en indiquant la fréquence, les méthodes et les responsabilités. Ils devront faire l’objet de rapports.

La direction devra procéder à la revue du SMIP, afin de s’assurer qu’il est toujours approprié, adapté et efficace.

Les conclusions de la revue de direction doivent inclure les décisions relatives aux opportunités d’amélioration continue et aux éventuels changements à apporter au SMIP.

L’organisation doit conserver aussi les informations documentées comme preuves des conclusions des revues de direction.

1.7 Amélioration

L’objectif de cette étape est clair. Lorsqu’une non-conformité se produit, l’organisation doit réagir à la non-conformité, et le cas échéant agir pour la maîtriser et la corriger. Il s’agit d’évaluer s’il est nécessaire de mener une action pour éliminer les causes de la non-conformité, de sorte qu’elle ne se reproduise plus, ou qu’elle ne se produise pas ailleurs.

Les actions correctives doivent être à la mesure des effets des non-conformités rencontrées. L’organisation doit conserver les éléments de preuve sous la forme d’informations documentées.

Conclusion

Les organismes confrontés au devoir de respecter les principes du RGPD, notamment en ce qui concerne les exigences d’amélioration continue et de conservation de preuve, étaient en difficulté face au manque d’outil méthodologique intégrant le suivi et le contrôle de dispositifs de sécurité de données et de conformité au droit.

L’application de la norme ISO 27001 pour constituer un système de management ne couvrait pas tous les aspects de la protection de la vie privée. La norme ISO 27701 comble ce besoin.

Elle fera l’objet dans des temps très courts de dispositifs de certification. Il est probable que les organismes réduiront les périmètres par type de traitement.

Nous rappelons au lecteur que la mise en œuvre de tout système de management nécessite de manière incontournable un engagement très fort de la direction générale. La direction doit considérer ce type de projet comme particulièrement structurant et ne peut être considéré comme un projet technique à laisser gérer par le binôme DPD et RSSI.

La mise en place d’un SMIP est conditionnée par un préambule malheureusement classique : la sensibilisation, voire la formation de la direction générale qui doit comprendre son rôle premier dans le projet.

Ajouter à une liste de lecture

Ajouter à une liste de lecture