La guerre contre la cybercriminalité se fait chaque jour de plus en plus intense, comme le disait Sun Tse pour remporter la victoire : « Connais ton ennemi et connais-toi toi-même ».Le groupe cybercriminel étudié ici n'est pas fictif, certains éléments ont cependant été modifiés ou omis volontairement.

Introduction

Dans son rapport annuel pour l'année 2013 [1], l'Observatoire de la sécurité des cartes de paiement faisait ce triste constat : l'usurpation de numéros de cartes est depuis 2007 en progression constante. Face à cette situation, il convient afin de cerner tous les enjeux, d'aller à la source du problème. C'est pourquoi nous nous pencherons aujourd'hui sur l'étude d'une organisation d'un groupe de cybercriminels de chasseurs de cartes. Et ceci en trois points. Tout d'abord en cherchant à comprendre où et grâce à quoi un tel groupe existe. Puis en étudiant qui fait quoi à l'intérieur de l'organisation. Pour finalement présenter comment se déroule la pratique de la chasse aux numéros de cartes au quotidien.

1. Infrastructure physique et rapports aux autorités

Cherchons tout d'abord à comprendre comment ce genre de groupe peut exister et perdurer.

L'organisation étudiée ne peut persister sans avoir une infrastructure physique qui supporte son activité. Que ce soit pour l’hébergement de services illégaux (forums de carding, shop, control panel de botnet, etc.) ou pour la mise en place d'attaques informatiques, il convient aux cybercriminels de disposer d'une infrastructure qui puisse les accueillir.

Il y a donc des datacenters qui permettent le développement d'activités cybercriminelles, ses hébergeurs qualifiés de bulletproof fonctionnent en échappant à la justice internationale.

Ici les privilèges accordés aux datacenters s'obtiennent de deux façons : la corruption et la collaboration clandestine.

Il est plus facile dans certains pays de corrompre des membres de l'État (fonctionnaires, police, juge, etc.) Ainsi quelques milliers de dollars permettent à ceux qui gèrent le datacenter d'obtenir différents privilèges. Par exemple, il est possible de savoir quand ont lieu les commissions rogatoires internationales qui visent à perquisitionner un ou des serveurs. Ce qui permet aux cybercriminels d'avoir un temps d'avance et ils fourniront alors, lors de la perquisition, des disques durs dont le contenu aura été falsifié (avec des données aléatoires chiffrées par exemple). Mais il y a une autre stratégie que la corruption qui permet d'anticiper et d'échapper aux actions de la justice, c'est en collaborant avec les services de renseignement et des dirigeants influents de leurs pays de résidence.

L'immunité du datacenter bulletproof peut être maintenue en obtenant les bonnes grâces des autorités de son pays. Il convient donc parfois pour le groupe de cybercriminels de rendre des « services » en contrepartie de quoi ils pourront continuer leurs activités sans être inquiétés. Dans notre cas d'étude, les cybercriminels ont, par exemple, pour un homme politique influent, attaquer des sites web de partis opposants.

Mais cette immunité reste relative, car elle ne s'applique généralement que dans le pays où vit le cybercriminel. Prenons le cas de l'arrestation du carder David Benjamin Schrooten aka Fortezza, administrateur du site kurupt.su. Le FBI, bien que l'ayant identifié et ayant même infiltré ses proches, dut attendre que le jeune hollandais se trouve être sur le territoire roumain pour l'arrêter. Certains cybercriminels sont donc ainsi condamnés à rester dans le pays qui les protègent, ou leur empêche l'extradition afin de pouvoir échapper aux autorités.

2. La séparation des tâches

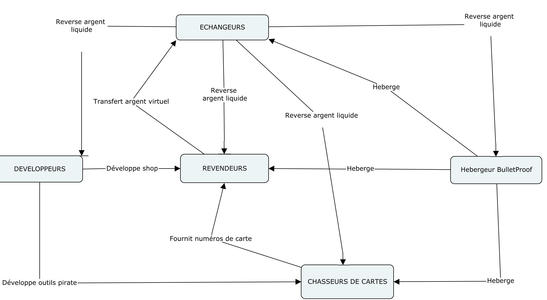

Ce groupe de cybercriminels est petit, il est composé d'environ une dizaine d'individus. Parlant tous la même langue, ils sont situés à des zones géographiques différentes ce qui ne les empêche pas parfois d'organiser des rencontres physiques (repas, vacances, réunions de travail). Certains ont déjà eu des démêlés avec la justice (preuve de leur fiabilité aux yeux du groupe), ils ont des profils variés et sont souvent peu diplômés. Les membres sont recrutés par cooptation, le groupe ne s'affiche jamais (invisible sur les forums ou sites spécialisés) ni ne se définit en tant que groupe (pas de nom, logo, etc.), il s'organise en fonction des compétences de chacun. Le rôle des membres au sein de l'organisation peut toutefois changer au cours des situations et certains peuvent cumuler plusieurs casquettes :

- l'hébergeur bulletproof : sous le couvert d'un hébergeur traditionnel, il est en charge de la maintenance et de la stabilité du réseau. Il connaît bien les fournisseurs de services illégaux dont il permet le fonctionnement. Il a donc des accès et contacts privilégiés avec le monde cybercriminel qui gravite autour du groupe. C'est aussi celui qui est le lien avec les autorités de son pays pour assurer la protection du datacenter.

- les développeurs : leur travail agit à différents niveaux de l'organisation ; que ce soit pour créer les outils qui permettent le piratage (exploit, malware…), la gestion interne des activités du groupe (pour parser les bases de données ou pour gérer les avancements de projets par exemple) ainsi que différents services divers (shop de cartes, faux sites pour du phishing, spam bot…) . Il arrive que certains développeurs n'interviennent que sporadiquement au sein du groupe pour une mission spécifique.

- les chasseurs de cartes : leur but est d'obtenir le plus de numéros de cartes possible de la façon la plus simple et la plus rapide. Ils utilisent pour cela les outils fournis par les développeurs et l'infrastructure mise à disposition par l'hébergeur pour réaliser des attaques informatiques. Leurs activités sont variables, car, parfois, ils passent de nombreux jours, seuls, à réaliser des pentesting sur des cibles identifiées. À d'autres moments, ils coordonnent les développeurs et les autres forces vives pour réaliser des scénarios d'attaques plus complexes.

- Les revendeurs : revendre des packs de numéros de cartes bancaires peut se réaliser de deux manières. La première, la revente en gros, se fait généralement auprès d'individus qui sont jugés de confiance par le groupe cybercriminel (revendeurs ou fraudeurs réputés, shops de cartes alliés). La seconde se fait au détail à travers soit les shops que possède le groupe, soit par des individus qui sont employés par le groupe pour revendre les cartes directement aux fraudeurs.

- Les échangeurs : de par les fortes sommes qui sont générées par le groupe, il convient de faire transiter l'argent en évitant d'être repéré par les organismes de luttes contre le blanchiment. C'est à travers des services d'échangeurs de monnaie virtuelle que les gains engendrés par le vol de numéros de cartes bancaires se transforment en cash. Les échangeurs utilisent des mules comme prête-nom pour envoyer et recevoir de l'argent et rester ainsi anonymes.

3. La mise en application (comment cela se déroule au quotidien)

Le fonctionnement quotidien d'un tel groupe est possible s'il est attentif à différents facteurs qui sont le rythme et la communication.

En effet, la cadence de travail doit être permanente, il convient de récupérer des cartes tous les jours, et la quantité obtenue doit rester stable. Il faut donc constamment diversifier ses cibles, la méthodologie et les outils employés. Mais il ne faut pas non plus négliger l'administration des shops, des forums de carding, etc. Cela impose au groupe d'être constamment présent. Pas d'horaires de bureau, de dimanche et de jours fériés donc. Il faut savoir que l'ensemble des individus du groupe a comme activité principale (et parfois unique) la cybercriminalité et la fraude. Ils sont donc, en dehors des temps de sommeil et de repas, constamment en train de travailler ou interagir pour le groupe.

Pour coordonner ainsi tous ses membres, le système de communication interne se doit aussi d'être bien rodé. Des réunions quotidiennes ont ainsi lieu, et l'on discute le plus souvent à l'oral, des orientations et choix à réaliser pour le groupe. Les décisions se prennent à la majorité. Il se dégage lors de ses réunions un ou des leaders qui, bien qu'évoluant dans une structure non hiérarchisée, se distinguent et sont amenés à gérer la coordination du groupe. C'est aussi dans un souci de favoriser les échanges que sont mis en place des ressources communes de travail (un wiki par exemple) pour lister les avancements sur une cible, mutualiser les outils ou encore éviter que soit répétée une procédure d'attaque qui s'avère inutile.

Une journée de travail type pourrait se présenter ainsi : lors de la réunion quotidienne, un membre soumet une sqli trouvée sur un site de réservation d'hôtels en ligne qui semble conserver ses données clients de manière chiffrée. Après l'avis de tous les membres, le site est rajouté aux cibles du jour. À la suite de la réunion, les chasseurs de cartes se penchent sur la cible : différents angles d'approches sont abordés, et après avoir récupéré l'intégralité de la base de données chiffrée et audité le site web en profondeur, ils découvrent que les informations chiffrées apparaissent en clair via l'interface d'administration du site. Un développeur est appelé en renfort, il va permettre de créer un script pour récupérer l'ensemble des informations bancaires qui apparaissent sur les pages d'administration. Il fera de toutes ses données un fichier qui sera ensuite transmis aux revendeurs. Le revendeur décide, afin de minimiser les risques de perte, de diviser le fichier en trois : une partie qu'il mettra en vente sur les shops du groupe, une autre qui sera gardée en réserve et une dernière qui sera mise en vente sur des shops alliés. Une fois toutes les cartes vendues, l'argent virtuel sera échangé en liquide via l'échangeur qui se chargera pour finir de distribuer équitablement les parts de chacun.

Ce qui définit le prix de revente d'un numéro de carte pour les revendeurs :

- l'IIN (Issuer Identification Number) : est l'ensemble des six premiers chiffres du numéro de la carte qui définit son type (platinium, débit, crédit…) et la banque de l’émetteur (ainsi une carte européenne coûte plus cher qu'une autre d’Amérique du Nord). Certains IIN spécifiques sont très recherchés des fraudeurs, car ils permettent des actions frauduleuses moins soumises à l'échec.

- la quantité : plus la quantité est grande, plus le prix à l'unité est bas.

- le nombre de mains : plus il y a d'intermédiaires, plus le prix augmente. Par exemple, si le groupe revend un pack de cartes sur un shop qui ne lui appartient pas, l'admin du shop prendra alors une commission de 30 à 50 % ce qui impacte sur le prix final.

- le lieu de vente : les shops publics sont plus chers que les shops privés.

- le contexte : l'actualité impacte fortement le marché des numéros de cartes. À titre d'exemple, le piratage récent de Target aux États-Unis de plusieurs dizaines de millions de cartes a fait baisser très fortement le prix de la carte américaine.

Conclusion

Pour conclure cet article, nous présenterons brièvement certaines forces et faiblesses de ce groupe.

Ce qui rend ce genre de groupe redoutable dans la lutte contre la cybercriminalité, ce sont ses liens avec des autorités locales qui le rendent très difficilement accessible par la justice via des mediums conventionnels. La diversité de leurs actions rend plus ardu un suivi puisqu'il y a peu de répétition du modus operandi.

Mais il y a également dans ce groupe des failles et des limites. En effet, il est possible de mettre en paralysie une partie de leur organisation en influant sur des petites choses : par exemple, lorsque le service de checker de cartes (API qui permet de vérifier si la carte est valide avant de la vendre) est défaillant, l'ensemble des shops appartenant au groupe peut être mis hors d'usage durant plusieurs semaines.

Néanmoins, il est aussi possible de nuire plus profondément et durablement à ce groupe en s'attaquant directement à l’hébergeur ou aux serveurs suspectés d'être à l'origine d'activités illégales. Car en centralisant leurs données, ils augmentent l'ampleur d'une attaque sur leurs serveurs. Ainsi un modeste DDOS sur le serveur leur servantà héberger leur wiki peut les empêcher de travailler pendant quelque temps.

Cependant, l'élément par lequel on peut avoir le plus d'impact sur le groupe est le système de confiance qu'ils établissent. Car derrière l'impression de « groupe uni » c'est plutôt un conglomérat d'aigrefins qui se cache. Il arrive en effet que certains membres du groupe s'escroquent entre eux, par exemple en revendant un même pack de cartes sur différents shops concurrents, ou encore en volant les cibles de groupes cybercriminels alliés. Semer le trouble dans les rapports humains permet l'éclatement partiel de ses membres. Certes un peu aidé le groupe se disloquera de lui-même. Pour revenir à Sun Tse, « Le meilleur savoir-faire n’est pas de gagner cent victoires dans cent batailles, mais plutôt de vaincre l’ennemi sans combattre ».

Référence

[1] https://observatoire.banque-france.fr/uploads/media/OSCP_Rapport_internet_2013.pdf