Avec l’usage de plus en plus massif des conteneurs et de Kubernetes pour l’hébergement des applications métiers, les infrastructures basées sur Kubernetes sont de plus en plus des cibles de choix pour les attaquants. Il convient d’apprendre à détecter et investiguer ces attaques en tenant compte des spécificités de ces plateformes

Il est 4 heures du matin, le téléphone d’astreinte sonne. Une application métier critique est sous les feux d’une attaque. Les premières investigations montrent que cette application est hébergée sur un cluster Kubernetes (K8s). Investiguons sur ce qu’il se passe !

1. Une équipe Blue Team préparée

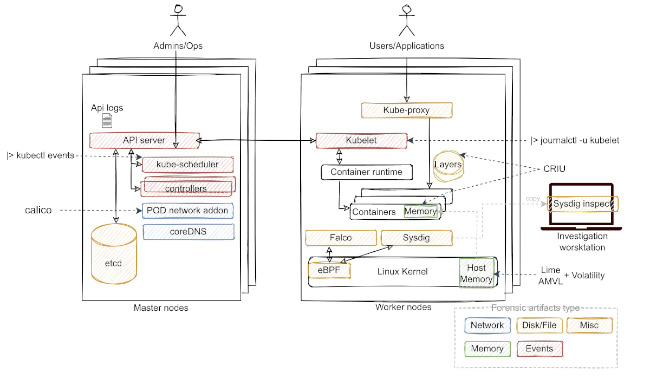

Comme dans toute bonne équipe Blue Team, les analystes sécurité se sont préparés et ont prépositionnés leurs outils en suivant les deux précédents articles [forensic1] et [forensic2].

- Accédez à tous les contenus de Connect en illimité

- Découvrez des listes de lecture et des contenus Premium

- Consultez les nouveaux articles en avant-première

[forensic1] J.F. BETTE, « Forensique en environnement conteneur », MISC n°120, mars-avril 2022 :

https://connect.ed-diamond.com/misc/misc-120/forensique-en-environnement-conteneur

[forensic2] J.F. BETTE, « Investiguons dans Kubernetes », MISC n°122, juillet-août 2022 :

https://connect.ed-diamond.com/misc/misc-122/investiguons-dans-kubernetes

[CRIU] https://criu.org/

[Falco] https://falco.org/

[falcosidekick] https://github.com/falcosecurity/falcosidekick

[sysdig-inspect] https://github.com/draios/sysdig-inspect

[sysdig] https://github.com/draios/sysdig

[checkpoint] https://kubernetes.io/blog/2022/12/05/forensic-container-checkpointing-alpha/

[imageCRIU] https://criu.org/Images

[apt] https://attack.mitre.org/groups/G0139/

[Hildegard] https://unit42.paloaltonetworks.com/hildegard-malware-teamtnt/

[kubeletatk] https://sysdig.com/blog/teamtnt-kubelet-credentials/

[LaZagne] https://github.com/AlessandroZ/LaZagne

Ajouter à une liste de lecture

Ajouter à une liste de lecture